Kiberlaikapstākļi (MAIJS)

Kiberlaikapstākļu vērotājiem CERT.LV piedāvā ikmēneša pārskatu par aizvadītā mēneša spilgtākajiem notikumiem kibertelpā TOP 5 kategorijās. Kibertelpā regulāri notiek kampaņveidīgas krāpnieciskas aktivitātes. CERT.LV operatīvi ievieto šo kampaņu indikatorus DNS ugunsmūrī, lai tā lietotājus pasargātu no krāpniecisku vai ļaundabīgu vietņu apmeklēšanas. DNS ugunsmūris bez maksas ir pieejams ikvienam iedzīvotājam un organizācijai Latvijā: https://dnsmuris.lv/

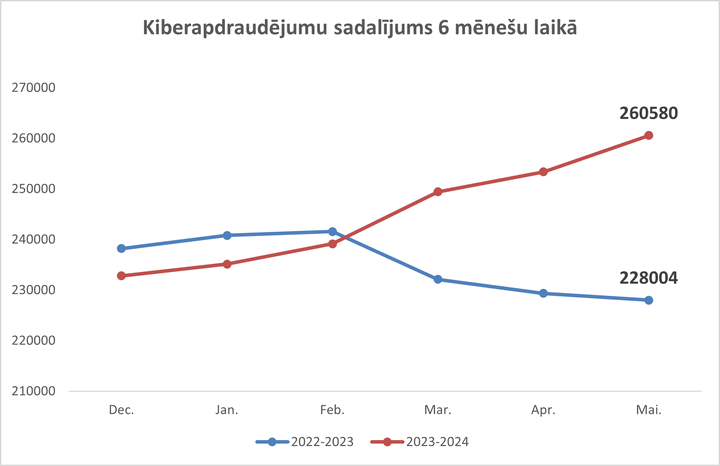

Maijā CERT.LV reģistrētas kopskaitā 260 580 apdraudētas unikālas IP adreses, kas ir augstākais rādītājs pēdējo 6 mēnešu laikā. Turklāt tas ir par 14% vairāk salīdzinājumā ar 2023. gada attiecīgo mēnesi.

Attēlā: Kopskaitā CERT.LV reģistrētās apdraudētās unikālās IP adreses sešu mēnešu laikā

Kiberapdraudējumu ainava mainās sarežģītu kiberuzbrukumu rezultātā, kuros tiek izmantotas gan cilvēku, gan tehnoloģiju ievainojamības. Kiberuzbrucēji ļaunprātīgiem nolūkiem gudri pielieto gan mākslīgā intelekta (MI) rīkus, gan mērķtiecīgu pikšķerēšanu un vāju autentifikācijas praksi.

Krāpšana

Maijā saule nepagurusi karsēja un teju katru rītu laika ziņās varēja dzirdēt brīdinājumus par negaisu ar lietu un krusu! Tāpat kibertelpā turpinājās krāpnieku finanšu shēmu mahinācijas, uzbrukumi lietotāju sociālo tīklu kontiem, lai iegūtu kontroli pār tiem, kā arī centieni apkrāpt, e-pasta vēstulē vai SMS īsziņā nosūtot aicinājumus atvērt ļaunprātīgu saiti vai pielikumu, lai iegūtu lietotāja privāto informāciju vai piekļuvi viņa kontiem.

Maijā krāpnieku ziņas visvairāk tika sūtītas vairāku publiskā sektora iestāžu, kurjerpasta un finanšu pakalpojumu sniedzēju vārdā. Cilvēki aizvien iekrīt “lamatās”, turklāt pašiem apstiprinot maksājumus, jo krāpnieku shēmas šķiet ticamas, tostarp tīmekļvietnes, kas izveidotas, lai izvilinātu piekļuves datus, izskatās ļoti līdzīgas to orģināliem.

Lai izkrāptu finanšu līdzekļus, ļoti izplatīts kiberuzbrukumu veids joprojām ir mērķēti uzbrukumi, izmantojot e-pasta vēstules ar pievienotu krāpniecisku saiti. It īpaši intensīvi pikšķerēšanas uzbrukumi bija novērojami “VID”, “Omniva”, “Paysera”, “LMT”, “SEB banka” un “Citadele banka” vārdā.

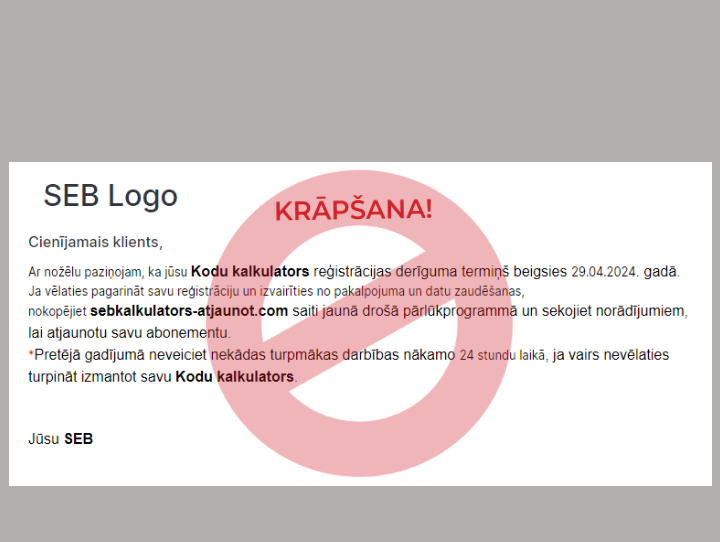

Uzmanieties no krāpnieku vēstulēm par bankas kodu kalkulatora derīguma termiņu

Maijā “SEB banka” brīdināja klientus par kārtējo krāpnieku izdomāto stratēģiju krāpšanas kampaņai. Tās ietvaros vairāki iedzīvotāji saņēma e-pasta vēstules ar maldinošu informāciju par to, ka kodu kalkulatoram beidzies reģistrācijas derīguma termiņš. Rūpīgi apskatot vēstuli, skaidri redzams, ka tā nav e-pasta vēstule no bankas, bet gan krāpnieku mēģinājums izvilināt personas datus un izkrāpt naudu.

CERT.LV aicina būt uzmanīgiem un nekādā gadījumā neievadīt savus datus saitēs, kas saņemtas īsziņā vai e-pastā it kā bankas vārdā, kā arī vienmēr kritiski izvērtēt īsziņas, vēstules un zvanus, kur izskan kādi draudi un ir steidzami jāpieņem kāds lēmums!

Pastiprinājusies algu kontu izkrāpšana – uzmanieties no krāpnieku uzbrukumiem!

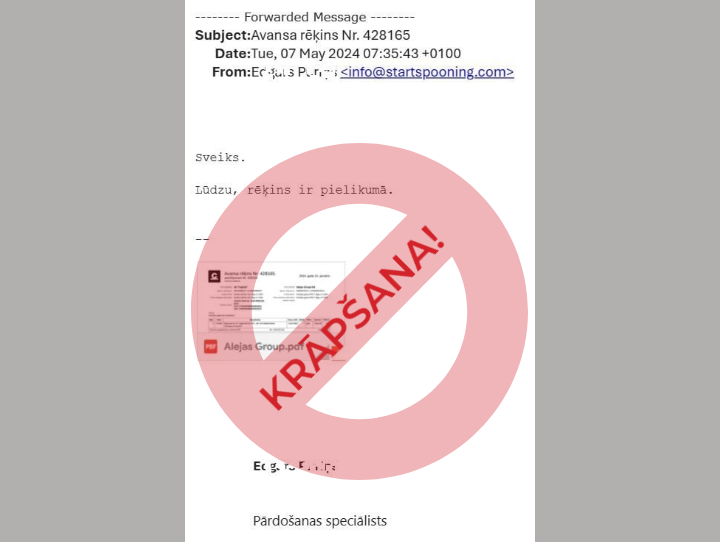

Ievērojami pieaudzis pret uzņēmumiem vērsto krāpšanas shēmu apjoms – gan viltus rēķinu izsūtīšana un lūgumi mainīt bankas konta datus ar mērķi panākt maksājuma veikšanu uz uzbrucēja kontu, gan pikšķerēšanas e-pasti uzņēmumu grāmatvežiem it kā vadītāju vai citu darbinieku vārdā, lai pēc tam īstenotu savus finansiālos mērķus.

Šogad īpaši pastiprinājusies algu kontu izkrāpšana. Krāpnieki uzdodas par uzņēmuma vai iestādes darbinieku un e-pastā informē par vēlmi turpmāk saņemt algu jaunā norēķinu kontā. Shēma ir mērķēta gan uz publiskā, gan uz privātā sektora organizācijām. Lielākoties krāpnieciskus e-pastus saņem personālvadības darbinieki un nodaļu vadītāji, kam ir pieeja algu izmaksas sistēmām. Nereti krāpnieki ir jau iepriekš piekļuvuši darbinieka e-pasta kontam, tādējādi krāpnieciskais e-pasts patiešām tiek nosūtīts no darbinieka personīgās pastkastītes. Turklāt krāpnieki ģenerē arī jaunas e-pasta adreses, kas var būt ļoti līdzīgas īstajai.

Atcerieties! Krāpnieka mērķis ir izkrāpt jūsu naudas līdzekļus! Lai pasargātu sevi, pārliecinieties, vai gaidāms rēķins no attiecīgā pakalpojuma sniedzēja. Rūpīgi pārbaudiet pakalpojuma sniedzēju un konta numuru, lai nepieļautu jūsu naudas līdzekļu pārskaitīšanu uz krāpnieka kontu, apmaksājot viltus rēķinu.

Kā atpazīt viltus rēķinu krāpšanu:

- Sūtītāja laukā var būt norādīts reālas personas vārds, kas strādā organizācijā, bet e-pasta adrese neatbilst organizācijas e-pasta adreses formātam – piemēram, janis@uznemums.lv vietā ir janis@uznemums.xys;

- Ziņojumā ir satura kļūdas (lielie / mazie burti, garumzīmes);

- Ziņa rada steidzamības sajūtu un mudina izpaust personisko informāciju un apstiprināt norādītās darbības;

- Sūtītājs vēlas mainīt bankas konta numuru uz ārvalstu konta numuru.

Ja ziņa, kas saistīta ar maksājumu jautājumiem, ietver kādu no iepriekš minētajiem elementiem, neatbildiet uz šādām e-pasta vēstulēm. Saņemot rēķinu, pirms samaksas veikšanas pārbaudiet, vai pakalpojuma sniedzējam ir atbilstošs konta numurs. Ja māc šaubas, sazinieties ar pakalpojuma sniedzēju, izmantojot publiski pieejamo tālruņa numuru, lai precizētu neskaidro informāciju.

Ziņojiet par krāpnieku aktivitātēm un ļaundabīgām vietnēm, pārsūtot kaitīgos e-pastus uz cert@cert.lv. Lai pareizi pārsūtītu kaitīgo e-pastu, izmantojiet instrukciju: https://cert.lv/lv/kontakti/ka-parsutit-kaitigus-e-pastus

Uzmanies! Krāpnieciska īsziņa par LMT abonementa apturēšanu

Maijā aktivizējušies krāpnieki, kas, izmantojot LMT vārdu, sūta ziņas (SMS īsziņas, iMessage, WhatsApp utt.) ar viltus saitēm, kuras, iespējams, satur ļaunatūras vai ir paredzētas upura personīgo datu izkrāpšanai.

Vairāki iedzīvotāji saņēmuši viltus ziņu ar tekstu par abonementa apturēšanu un aicinājumu izmantot pievienoto tiešsaistes adresi abonementa atjaunošanai.

Kam ir jāpievērš uzmanība šajā gadījumā:

- īsziņa sūtīta no ārvalstu numura,

- tiešsaistes adresē ir krāpšanas pazīmes,

- kā arī ir satura kļūdas.

Kā rīkoties?

Neatveriet tiešsaistes adresi, neatbildiet uz īsziņu un izdzēsiet to. Ja māc šaubas, ka īsziņa varētu būt adresēta jums, sazinieties ar LMT pa tā publiski pieejamo tālruņa numuru un precizējiet neskaidro informāciju.

Vairāk: https://kursors.lv/2024/05/15/lmt-bridina-ka-uznemuma-varda-uzdarbojas-krapnieki/

Vai jūsu priekšnieks video konferences zvanā tiešām ir jūsu priekšnieks vai arī tas ir dziļviltojums?

Britu inženiertehnisko risinājumu kompānija “Arup”, starp kuras projektiem ir pasaulē atpazīstamais Sidnejas operas nams, zaudējusi 200 miljonus Honkongas dolāru krāpšanas shēmā, kurā kibernoziedznieki video konferences zvana laikā izmantojuši digitāli klonētas vadītāja un citu darbinieku versijas, lai potenciālo upuri pārliecinātu veikt vairākus pārskaitījumus, vēsta laikraksts “The Finacial Times”.

Uzņēmuma darbiniekam sākotnēji bijušas aizdomas par pikšķerēšanas mēģinājumu. Taču pēc tam, kad video zvanā pievienojās cilvēki, kuri izskatījās un izklausījās pēc viņa kolēģiem, darbinieks veicis pārskaitījumus kopsummā par 200 miljoniem Honkongas dolāru pirms saprata, ka tā ir krāpšana.

Šis gadījums ir viens no lielākajiem zināmajiem dziļviltojuma krāpšanas gadījumiem pasaulē. Savukārt viens no pirmajiem šādiem gadījumiem Eiropā tika fiksēts jau 2019. gadā Lielbritānijā, kad krāpnieki izmantoja MI risinājumu, lai nokopētu kādas starptautiskas enerģētikas kompānijas vadītāja balsi un panāktu, ka uzņēmuma darbinieks pēc telefonsarunas ar it kā priekšnieku, veic 220 000 eiro lielu pārskaitījumu.

CERT.LV mudina iedzīvotājus saglabāt modrību, jo kiberuzbrucēji dziļviltojumus var izmantot arī, lai manipulētu ar vēlētājiem vai ietekmētu politiskos uzskatus, vai radītu viltus ziņas un dezinformāciju. Plašāk par pazīmēm, kā atpazīt dziļviltojumus, atrodams šeit: https://cert.lv/lv/2022/03/apgustiet-jaunu-izdzivosanas-prasmi-dzilviltojumu-deepfake-atpazisana-ouch-marts-2022

Ļaunatūra un ievainojamības

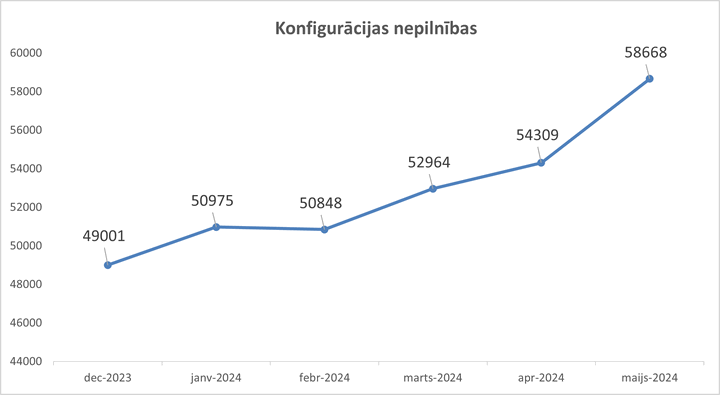

Līdzīgi kā postošu negaisu riski maijā, ar augšupejošu tendenci turpina pieaugt konfigurācijas nepilnību skaits, sasniedzot augstāko rādītāju pēdējo sešu mēnešu laikā. Konfigurācijas nepilnības aizvien veido lielāko daļu no visiem CERT.LV reģistrētajiem apdraudējuma veidiem Latvijas kibertelpā.

Lielākā daļa kiberuzbrukumu tiek veikti, izmantojot publiski zināmas nevis jaunatklātas ievainojamības, tāpēc savlaicīga konfigurācijas nepilnību apzināšana un ievainojamību lāpīšana var būtiski uzlabot kiberdrošību.

Ļaunatūras tiek izplatītas galvenokārt diviem mērķiem – lai izvilinātu datus vai gūtu peļņu. Atverot ļaundabīgo pielikumu, iekārta tiek inficēta ar ļaunatūru, kas ievāc lietotājvārdus, paroles, kriptovalūtu maciņu un to piekļuves informāciju u.tml., lai nosūtītu to uz uzbrucēja kontrolētu serveri.

Par “kaitīgām programmām” sauc visas programmas, kuras tiek radītas un izmantotas neatļautiem un ļaunprātīgiem mērķiem. Tie var būt gan datorvīrusi, kas domāti datora nelikumīgai attālinātai administrēšanai, gan klaviatūras nolasītājprogrammas paroļu zagšanai, pikšķerēšanas programmas, spiegu programmas un citas.

Lai gan pēdējos mēnešos apdraudējumiem ar ļaunatūrām bija vērojama lejupejoša tendence, maijā apdraudēto unikālo IP adrešu skaits Latvijas kibertelpā joprojām saglabājas augsts. Ļaunatūru topa augšgalā aizvien ierindojas ļaunatūra Socks5systemz, kas inficē iekārtas un pārvērš tās par pāradresācijas proxy jeb starpniekserveriem. Kiberuzbrucēji tos izmanto, lai padarītu grūtāku savu nelegālo un kaitīgo darbību izsekošanu. Tādējādi ar Socks5systemz inficēta ierīce tiek neautorizēti pārņemta no trešo personu puses un ar lielu varbūtību tiek iesaistīta nelegālo darbību atbalstīšanā.

Lietotāju datu zadzēju ļaunatūra tiek mērķēta uz nedroši, lokāli glabāto autentifikācijas datu un paroļu zagšanu, proti, paroļu iegūšanu no tīmekļa pārlūka vai nešifrētiem failiem. Šāda veida ļaunatūra tiek izplatīta kā ļaundabīgs tīmekļa pārlūka spraudnis vai kā izpildfails, pievienots pie pikšķerēšanas e-pasta vēstules.

Kompromitēti e-pasti vai lietotņu konti tiek izmantoti, lai tālāk izplatītu ļaunatūras. Piemēram, maijā tika konstatēti gadījumi, kad no kompromitētiem e-pastiem izplatīja Agent Tesla ļaunatūru, izsūtot viltus rēķinus.

Attēlā: CERT.LV reģistrētās apdraudētās unikālās IP adreses pēdējo sešu mēnešu laikā

Atklātas kritiskas ievainojamības Veeam Backup Enterprise Manager programmatūrā

Maijā Veeam Backup Enterprise Manager programmatūrā atklātas vairākas nopietnas ievainojamības. Ievainojamība CVE-2024-29849 (CVSS vērtējums: 9,8) ļauj neautentificētiem uzbrucējiem apiet autentifikāciju un iegūt piekļuvi tīmekļa saskarnei kā jebkuram lietotājam. Trūkums ir tīmekļa saskarnes autentifikācijas sistēmā.

Savukārt ievainojamība CVE-2024-29850 (CVSS vērtējums: 8,8) sniedz kiberuzbrucējam iespēju pārņemt kontu, izmantojot NTLM datu pārraides funkciju.

Ievainojamība CVE-2024-29851 (CVSS vērtējums: 7,2) sniedz iespēju lietotājam ar paaugstinātām tiesībām nozagt Veeam Backup Enterprise Manager pakalpojuma konta NTLM šifrēšanas kodu, ja šis pakalpojuma konts ir kas cits, nevis noklusējuma vietējās sistēmas konts.

CERT.LV aicina rūpīgi sekot līdzi izstrādātāju norādījumiem un pēc iespējas ātrāk uzstādīt aktuālos atjauninājumus. Plašāk: https://cert.lv/lv/2024/05/atklatas-kritiskas-ievainojamibas-veeam-backup-enterprise-manager-programmatura

Veikti kiberuzbrukumi, izmantojot VPN

Nozīmīgu ievainojamību attālinātas piekļuves virtuālo privāto tīklu (VPN) konfigurācijā, kas ļāva kiberuzbrucējiem mērķēt uz uzņēmumu tīkliem, ir atklājis un novērsis kiberdrošības uzņēmums “Check Point”. Pēdējos mēnešos “Check Point” ir novērojis, ka arvien biežāk kiberuzbrucēji izmanto VPN kā “zelta biļeti” sākotnējai piekļuvei tīklam. Šādi kiberuzbrukumi caur VPN kontiem bez divfaktoru autentifikācijas veikti daudzviet pasaulē, tostarp Latvijā. Autentifikācija tikai ar lietotājvārdu un paroli ir zem pamatdrošības sliekšņa. Šis ir kārtējais gadījums, kas liecina par divfaktoru autentifikācijas nepieciešamību visur, kur vien ir tāda iespēja. Lai stiprinātu autentifikācijas drošību, “Check Point” iesaka izmantot papildu slāņus, piemērām, uz sertifikātiem balstītu autentifikāciju. Vairāk: https://www.darkreading.com/threat-intelligence/attackers-target-check-point-vpns-access-corporate-networks

Pakalpojuma pieejamība

Periodiski DDoS uzbrukumi veikti pret valsts iestāžu resursiem, taču tie veiksmīgi atvairīti un nav radījuši ilgstošus traucējumus to pakļauto sistēmu darbībai.

Drošības eksperti brīdina, ka nereti nedraudzīgo valstu kibervienības uzbrukumu veikšanai izmanto privātpersonu iekārtas, kā, piemēram, Wi-Fi piekļuves un lietu interneta iekārtas.

Kibernoziedznieki pastāvīgi meklē neaizsargātas tīkla ierīces gan manuāli, gan ar automatizētiem līdzekļiem. Pārtvertas tīkla ierīces var izmantot, lai, piemēram, veiktu DDoS uzbrukumus. Izplatītākie DDoS uzbrukumi bieži vien tiek veikti, izmantojot attālināti kontrolētas ierīces, kuras kiberuzbrucējs ir pārtvēris. Turklāt uzbrucējs var arī izmantot nolaupītas tīkla ierīces, lai slēptu savas pēdas vai veiktu uzbrukumus no IP adresēm mērķa valstī. Pēdējais veids ir īpaši efektīvs, jo ļaunprātīgu datplūsmu, kas nāk no vietēja interneta pakalpojumu sniedzēja tīkla, nav tik viegli atklāt kā ļaunprātīgu datplūsmu, kas nāk no ārvalstu tīkla.

Ieteikumi DDoS ietekmes mazināšanai, kas ir būtiski katrai organizācijai, pieejami CERT.LV tīmekļa vietnē: https://cert.lv/lv/2022/08/ieteikumi-ddos-ietekmes-mazinasanai

Ielaušanās un datu noplūde

Iespējams šis ir bijis brutālākais maija mēnesis, jo nācās saskarties ne tikai ar stipru salnu naktī un termometra stabiņa noslīdēšanu zem -5 grādi, bet arī ar +30 grādu svelmi, brāzmainu vēju un negaisu ar spēcīgu lietu un krusu.

Savukārt kibervidē iestādēm un uzņēmumiem bija citi apdraudējumi. Piemēram, hakeru grupas, kuras, iespējams, saņem finansējumu no kādas Latvijai nedraudzīgas valsts. Šādi kiberuzbrukumi lielajiem uzņēmumiem tiek veidoti, lai nepamanīti ielauztos to sistēmās un nemanāmi zagtu vajadzīgo informāciju. Tad mērķis ir uzvesties pēc iespējas nemanāmāk, lai turpinātu informāciju zagt, cik ilgi vien var. Nereti pikšķerēšanas uzbrukumus izmanto arī Krievijas specdienestu kibervienības, lai iegūtu piekļuvi iestāžu e-pastiem un datortīkliem.

Pēdējā laikā palielinājies tādu kiberuzbrukumu skaits, kur izmantotas tā saucamās piegāžu ķēdes. Šajā gadījumā, lai iegūtu piekļuvi mērķa informācijas sistēmām, vispirms kiberuzbrucēji mēģina iegūt piekļuvi datortīkliem, kuriem ir piekļuve mērķa datortīkliem.

Kompromitētas iekārtas ar infozadzēju “AgentTesla”

Maija sākumā krāpnieki kāda datortehnikas vairumtirdzniecības uzņēmuma vārdā izplatīja ļaundabīgas e-pasta vēstules ar saiti, uz kuru noklikšķinot, tiek lejupielādēts AgentTesla datorvīruss. Lielākas ticamības radīšanai, krāpnieki izmantoja gan uzņēmuma logo, gan arī reāla darbinieka vārdu un uzvārdu.

Vēstulei pievienotajā saitē paslēptā ļaunatūra tika maskēta kā rēķins. Ļaunatūras mērķis ir sniegt uzbrucējam piekļuvi inficētajai iekārtai informācijas zagšanai uz upura iekārtas. Pēc vīrusa izpildes inficētajā datorā, krāpniekiem tiek aizsūtīta ievāktā informācija, piemēram paroles.

CERT.LV veiktās izpētes rezultātā tika identificētas kompromitēto datoru izejošās IP adreses, kā arī veiktas preventīvas darbības, lai apturētu turpmāku datu nosūtīšanu. Šādos gadījumos ir noteikti jāpārbauda e-pasta filtri un ielogošanās autentifikācijas faili, lai saprastu vai nav jau kāda cita persona veikusi autentifikāciju un pārsūtījusi ienākošos e-pastus uz citu pastkasti. Tāpat nekavējoties ir jānomaina visas paroles, kas ir inficētajā datorā, kā arī jāizmanto divu faktoru autentifikācija.

5 ieteikumi, kā aizsargāt savu datoru no ļaunatūrām:

- Instalēt datorā programmatūru, kas paredzēta aizsardzībai pret IT apdraudējumiem;

- Veikt ierīces operētājsistēmas un lietojumprogrammu atjauninājumus, kas novērš drošības trūkumus;

- Saņemot e-pasta vēstuli ar piesaistītu failu (Word dokumentu, Excel izklājlapu, izpildāmu failu ar paplašinājumu .exe u.tml.), nevērt to vaļā, ja šāds sūtījums pienācis bez iepriekšēja brīdinājuma un sūtītājs nav jums pazīstams. NEKĀDĀ GADĪJUMĀ nevērt vaļā surogātpasta vēstulēm piesaistītus failus.

- Regulāri veikt savu datu rezerves kopēšanu ārējā datu nesējā. Ja kaitīga programma sabojās datus jūsu cietajā diskā vai veiks to šifrēšanu, jums būs iespēja tos atjaunot no rezerves kopijas.

- Izmantot CERT.LV un NIC.LV nodrošinātu efektīvu bezmaksas aktīvo aizsardzību – https://dnsmuris.lv/, lai pasargātu sevi un darbiniekus no ļaunprātīgu vietņu apmeklēšanas.

Lietu internets

Neļaujiet savām viedierīcēm kļūt par zombijiem!

Iedomājieties – jūs skatāties savu iemīļoto seriālu, tikmēr jūsu viedais televizors slepeni grasās pievienot kaitīgas lietotnes, mainīt valodu iestatījumus vai izslēgt subtitrus tieši tad, kad seriālā tiek atklāts īstais slepkava… Vēl vairāk - jūsu viedtelevizors grasās kļūt par daļu no botu tīkla armijas, kas, jums pašam nezinot, var tikt izmantota, lai veiktu DDoS uzbrukumus pret citiem interneta resursiem. Šokējoši! Bet neuztraucieties, ir risinājums! Tāpat kā jūs neaizmirstat vakcinēt savu mīluli pret trakumsērgu, neaizmirstiet "vakcinēt" arī savas ar internetu savienotās ierīces. Pārliecināties, ka jūsu ierīcēm ir uzstādīti jaunākie drošības atjauninājumi, lai tās ir drošas un gatavas kalpot jums – nevis kiberneliešiem.

6 svarīgākie drošības iestatījumi ar internetu savienoto viedierīču drošībai, kas jums būtu jāzina:

- Atspējot attālināto piekļuvi jūsu maršrutētājam visiem, kas atrodas ārpus jūsu tīkla, vai pārliecinieties, ka šī funkcija ir droša;

- Nomainīt noklusējuma paroli un administratora lietotājvārdu;

- Izveidot drošu tīkla paroli;

- Regulāri uzstādīt vai iespējot automātiskos atjauninājumus;

- Izveidot īpašu tīklu lietu interneta ierīcēm, lai attālinātā darba ierīces un mājas viedierīces būtu dažādos tīklos, tādējādi nodrošinot, ka potenciāli mazāk aizsargātas viedierīces neatrodas vienā tīklā ar jums svarīgajām ierīcēm.

- Aktivizēt aktīvās aizsardzības instrumentu - DNS Ugunsmūri (https://dnsmuris.lv/)!