Kiberlaikapstākļi | 2024 | OKTOBRIS

Kiberlaikapstākļu vērotājiem CERT.LV piedāvā ikmēneša pārskatu par aizvadītā mēneša spilgtākajiem notikumiem Latvijas kibertelpā TOP 5 kategorijās.

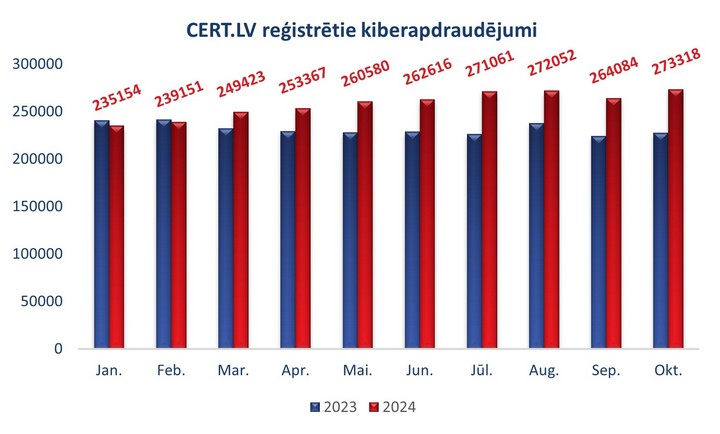

Attēlā: Kopskaitā CERT.LV reģistrētāie kiberapdraudējumi

Oktobrī CERT.LV reģistrēts vēsturiski augstākais kiberapdraudējumu līmenis. Apdraudēto unikālo IP adrešu skaits ir pieaudzis par 20% salīdzinājumā ar to pašu mēnesi pērn, kā arī vērojams pieaugums pret šī gada septembri. Kiberdrošības mainīgajā ainavā parādās gan jauni uzbrukumi, gan arī senāk zināmas uzbrukumu variācijas, kas joprojām ir efektīvas. Turpinās gan rafinēta pikšķerēšana, gan brutāla paroļu minēšana datu izgūšanai un integritātes kompromitēšanai; pastiprinās ļaunatūru izplatīšanās un izspiedējvīrusu riski. Nozīmīga tendence ir nozagto līdzekļu pārvēršana kriptovalūtā, lai uzturētu kiberoperācijas. Aktuālais kibertelpā oktobrī.

Krāpšana

Oktobrī pirmo sniegu nesagaidījām, bet izaicinājumu netrūkst. Jaunums – pikšķerēšanas kampaņa ar “ChatGPT” vārdu, imitējot apmaksas lapu “ChatGPT Subscription”, lai iegūtu maksājumu karšu datus. Turpinās maksājumu karšu datu pikšķerēšana ar viltus aptauju anketām caur “Facebook” reklāmām, izmantojot “SEB banka”, “Depo” vārdu, kā arī intensīvas pikšķerēšanas kampaņas “Microsoft”, “DocuSign”, “Paysera”, inbox.lv kontu piekļuves datiem. Telefonkrāpnieki turpina uzdodoties par “Smart-ID” operatoriem, LMT darbiniekiem, kā arī “Latvenergo” pārstāvjiem, lai izgūtu “Smart-ID” kodus. Un visbeidzot – lai apskrietos dūša - tas vēl nav viss!

Vai dokumentu atvēršana ir par maksu? Patiešām?

Oktobrī novērota jauna krāpšanas shēma, kurā tika izmantota viltus eparaksts.lv vietne. Krāpnieks, izmantojot sludinājumu portālu ss.com, uzdevās par pircēju, kurš vēlas iegādāties sludinājumā piedāvāto preci. Sazinoties ar preces pārdevēju, krāpnieks uzstāj uz līguma noslēgšanu, izmantojot viltus eparaksts.lv vietni. Šajā viltus lapā tiek attēlots paziņojums, ka dokumentu atvēršana ir par maksu, tādējādi cenšoties iegūt upura norēķinu karšu datus.

SVARĪGI! Modrība ir drošības atslēga. Lai izvairītos no krāpniekiem, vienmēr pārbaudiet, vai saite ved uz oficiālu vietni, un pārliecinieties, ka vietne ir īsta un droša. Neievadiet savus datus aizdomīgās vietnēs!

Bet kur viņi dabūja manu telefona numuru?

Viena no pēdējā laika telefonkrāpnieku aktualitātēm ir uzaicinājumi pievienoties aizdomīgām "WhatsApp" grupām no nezināmiem numuriem. Viņu mērķis var būt krāpniecisku saišu izplatīšana, iesaistīšana ar kriptovalūtas pseidotirdzniecību saistītās peļņas shēmās vai telefona numura pārbaude turpmākai izmantošanai citās krāpniecības shēmās. Neapstipriniet šādus uzaicinājumus un nekavējoties pametiet grupu, ja esat tai pievienots bez savas piekrišanas.

Lejupielādējot un instalējot jaunas lietotnes, nereti paši nevajadzīgi piešķiram atļaujas rīkoties ar savu kontaktu sarakstu, atrašanās vietu vai citiem datiem, taču visus datus tai sniegt nav jāpiekrīt. Izpētiet lietotņu un sociālo tīklu aizsardzības iespējas un rūpīgi pārbaudiet, kam un kādas atļaujas piešķirat. Lai pasargātu sevi, "WhatsApp" lietotnes uzstādījumos iestatiet, ka uzaicinājumus grupām varat saņemt tikai no saviem kontaktiem. Pievienojieties grupām tikai tad, kad pats apstiprināt dalību.

NODERĪGI! Kā "WhatsApp" iestatījumos ierobežot iespēju pievienot grupām, plašāk: https://faq.whatsapp.com/1131457590844955/?cms_platform=web

Pikšķerēšanas e-pasti kā červeļainas kritušās lapas piepilda pastkastītes

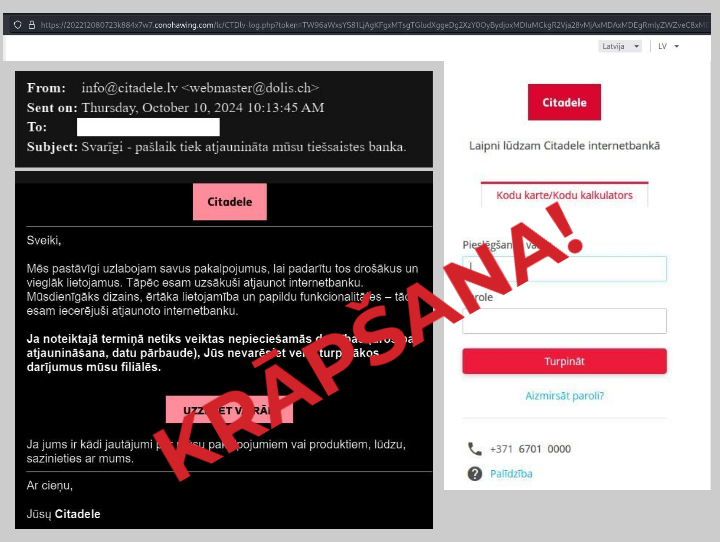

Alkatīgie krāpnieki sūta pikšķerēšanas e-pasta vēstules, lai izvilinātu datus un izlaupītu jūsu kontus. Krāpnieku e-pasta vēstule, maskēta ar “Citadele banka” vārdu, ir viens no šādiem gadījumiem, kur blēži mēģina izvilināt piekļuves datus internetbankai ar ziņojumu par it kā atjauninātu tiešsaistes banku. Tomēr, vērīgi aplūkojot, redzams, ka pati vēstule satur norādes uz krāpšanas mēģinājumu. Krāpnieku primārais mērķis ir piekļuve internetbankai - pierunājot ievadīt/apstiprināt aktivizācijas kodus, lai aktivizētu krāpnieku pieslēgumu upura internetbankai.

SVARĪGI! Atcerieties, ka banka nesūta šādas e-pasta vēstules un nelūdz atjaunināt klienta informāciju, izmantojot nezināmu saiti. Tā nosūta paziņojumus, izmantojot internetbanku, un tajā pašā vidē tiek atjaunoti arī dati. Ja rodas šaubas – nekavējoties sazinieties ar banku, izmantojot tās oficiālo kontaktinformāciju.

Viltus tīmekļa vietnes kā bezmaksas siers slazdā

Internets ir kā mežs – brīnišķīgs, bet pilns ar medniekiem, kas izliek slazdus un gaida savu laupījumu. Manipulatīvie pasākumi datu izgūšanai un kontu iztukšošanai kļūst arvien rafinētāki, izmantojot viltus vietnes vai profilus sociālajos tīklos. Maskējoties ar “Ikea”, “Depo” vai citu atpazīstamu uzņēmumu vārdu, krāpnieki tirgo “pa lēto”, piemēram, “200 kvadrātmetru moduļu mājas tikai par 5,99 eiro, jo uz iepakojuma bija viens skrāpējums, un mēs tās nevaram pārdot...” Pag, pag - vai patiešām esat atraduši vietni, kas pārdod moduļu māju par cenu, kas ir lētāka par jūsu rīta kafiju? Apstājieties un padomājiet – vai tas nav pārāk labi, lai būtu patiesība? Neļaujiet sevi apmuļķot ar viltus tīmekļa vietnēm!

Mīlestība var būt akla, bet krāpniecībai ir skaidrs redzējums par jūsu bankas kontu!

Vai krāpniecība ir jaunā mūsdienu māksla, un “Tinder” lietotne ir kļuvusi par jauno galeriju šiem “māksliniekiem”? Romantiskās krāpniecības blēži izveido viltus teātra lapu, lai izkrāptu naudu, piedāvājot savam “mačam” biļetes uz neeksistējošu izrādi. Tā vietā, lai baudītu pirmo randiņu klātienē teātra izrādē, upuris nopietni riskē zaudēt savu naudu.

Lai izvairītos no šādiem blēžiem, vienmēr pārbaudiet, vai izrāde patiešām notiek, izmantojot oficiālo teātra vietnes kontaktinformāciju. Ja neatrodat nekādu informāciju par šo izrādi, tā varētu būt pazīme, ka esat krāpnieka mērķis. Neļaujiet romantikai aizēnot jūsu saprātu! Mīlestība var būt akla, bet krāpniecība? Tai ir skaidrs redzējums par jūsu bankas kontu!

Ļaunatūra un ievainojamības

Pielikumi e-pasta vēstulēs var būt bīstami kā slidenas lapas uz ceļa, radot nopietnus drošības riskus

Lietotāju datu zadzēji un ļaunprātīgas programmatūras kļūst arvien sarežģītākas. Spilgts piemērs tam ir “Amazon” paziņojums oktobrī par bloķētiem domēniem, ko Krievijas hakeru grupa APT29 izmantoja mērķtiecīgos uzbrukumos valdības un militārajām organizācijām, lai nozagtu sensitīvu informāciju, izmantojot ļaunprātīgus attālinātās piekļuves protokola (RDP) savienojumu failus ar tādiem nosaukumiem kā “Zero Trust Security Environment Compliance Check.rdp”.

E-pasta vēstulēs ar kaitīgu .html paplašinājumu ļaundari mudina izpildīt komandas “Windows” run logā. Tas ļauj kibernoziedzniekam izpildīt kodu jeb palaist programmu uz jūsu datora, lai nozagtu datus un informāciju, ko ievadāt ar klaviatūru, un nosūtītu to krāpniekam, apdraudot jūsu sociālo tīklu vai e-pasta kontus.

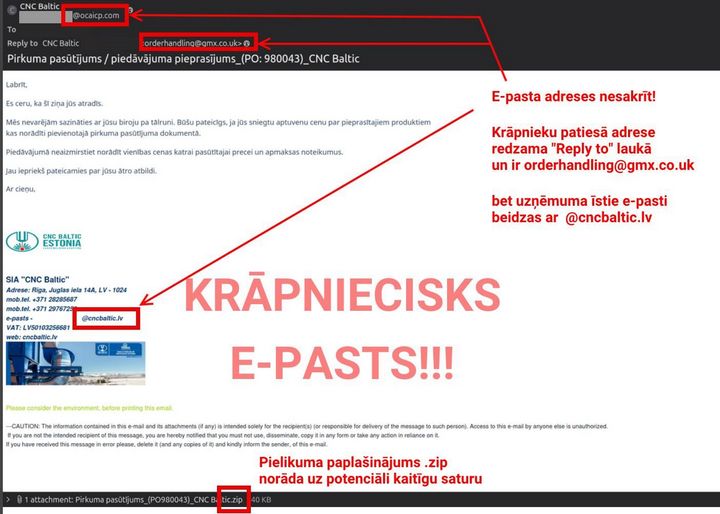

Uzskatāms kaitīga pielikuma piemērs ir viltus e-pasta vēstule ar uzņēmuma “CNC Baltic” vārdu. Vēstule pielikumā satur arhīva (.zip) datni ar Lokibot datorvīrusu lietotājvārdu, paroļu u.c. nozīmīgu datu iegūšanai.

Pievērsiet uzmanību e-pasta vēstules sūtītāja adresei un “Reply to” laukam. Neveriet vaļā pielikumus ar .zip, .rar, .iso, .exe, .rpd, pat ja jūs saņemat vēstuli ar .zip failu, kas apgalvo, ka “satur visu laiku labāko recepti ceptiem kartupeļiem”!

Gadījumā, ja kaitīgs pielikums ir ticis atvērts, nekavējoties ir jāpalaiž atjaunotu antivīrusa programmatūru uz inficētās iekārtas, piemēram, “Windows Defender”.

SVARĪGI! Drošības pasākumi ir kā durvju slēdzenes un signalizācija jūsu mājā. Tās palīdz aizsargāt jūs no nevēlamiem viesiem jeb zagļiem. E-pasta filtri, antivīrusa programmas, savlaicīgi atjauninājumi un daudzfaktoru autentifikācija ir kā šīs slēdzenes un signalizācija, kas pasargās jūsu datoru un personīgo informāciju no kibernoziedzniekiem. Izmantojiet tās gudri!

Arī par brīvpusdienām kāds parasti maksā

Vienā no Latvijas veselības aprūpes iestādēm fiksēta tīkla aktivitāte, kas norādīja uz iespējamu ļaunatūras XMR Coinminer klātbūtni. Identificētā ierīce piederēja apmeklētājam, kas to bija pieslēdzis iestādes publiskajam tīklam. XMR Coinminer izmanto ierīces skaitļošanas jaudu, piemēram, RAM, CPU un GPU, kriptovalūtu iegūšanai. Tas ir līdzīgi kā atklāt kādu, kurš ir ielavījies jūsu virtuvē, lai ceptu kūkas pārdošanai. Jūs ne tikai zaudējat iztērēto elektrību un produktus, bet arī riskējat, ka mājā tiek pastrādāta vēl kāda ļaunprātīga darbība.

SVARĪGI! Lai identificētu un likvidētu ļaunatūru, kā pirmais solis ir nekavējoties pārbaudīt datoru ar antivīrusa programatūru. Nākamais solis ir atjaunināt paroles un pārbaudīt kontus, jo pastāv iespēja, ka kriptovalūtu iegūšana nebija vienīgā ļaunatūras veiktā darbība.

Pakalpojuma pieejamība

Mēģinot izdarīt spiedienu uz Latviju saistībā ar tās ģeopolitisko nostāju un pieaugošo atbalstu Ukrainai, turpinās Krievijas atbalstošu haktīvistu aktivitātes, kas izpaužas kā DDoS uzbrukumi publiskā un privātā sektora IKT infrastruktūrai, it īpaši pakalpojumu pieejamībai elektronisko sakaru un finanšu sektorā. Pateicoties labi sagatavotām daudzpakāpju aizsardzības sistēmām un procesiem, vairumā gadījumu šie uzbrukumi neietekmēja resursu darbību vai arī to ietekme bija īslaicīga un nenozīmīga.

Latvijā no 23. līdz 24. oktobrim notiekošais Starptautiskās Krimas platformas trešais parlamentārais samits ir svarīgs solis Ukrainas atbalstīšanā, un ir pozitīvi, ka tas noritēja bez būtiskiem pakalpojumatteices traucējumiem. Lai gan 25. oktobrī dažos ar telekomunikāciju pakalpojumiem saistītos resursos tika fiksēta netipiska, paaugstināta slodze, kas izraisīja īslaicīgu pakalpojumu nepieejamību, datu plūsma operatīvi tika pāradresēta un pakalpojumi tika atjaunoti pilnā apjomā.

29. oktobrī novērots intensīvs DDoS uzbrukuma vilnis finanšu sektoram Baltijā, īslaicīgi radot uzbrukumā ietekmēto pakalpojumu pieejamības traucējumus klientiem.

Kiberdraudu līmenis nav samazinājies, taču Latvija joprojām veiksmīgi tiek galā ar daudzajiem kiber pārbaudījumiem, lielu daļu DDoS uzbrukumu atvairot automatizēti ar centralizētiem DDoS aizsardzības risinājumiem, kas ir būtiski, ņemot vērā pastāvīgos draudus no politiski motivētiem haktīvistu grupējumiem.

CERT.LV iesaka sistēmu uzturētājiem saglabāt paaugstinātu modrības un gatavības līmeni, stiprinot noturībspēju, tostarp ātru reaģēšanu uz incidentiem, jo kiberuzbrukumi, visticamāk, nemazināsies.

NODERĪGI! DDoS ietekmes mazināšanai: https://cert.lv/lv/2022/08/ieteikumi-ddos-ietekmes-mazinasanai

Ielaušanās un datu noplūde

Kad glāze pilna - katrs piliens līst pāri

Kiberdraudu ainava ir izaicinoši mainīga - katru dienu parādās gan jauni un inovatīvi uzbrukumi, gan tiek pielietotas vecākas uzbrukumu variācijas, lai iekļūtu organizāciju tīklos un piekļūtu sensitīvai informācijai vai nošifrētu iekārtas, pieprasot izpirkuma maksu. Cilvēciskais faktors un vājas paroles situāciju vēl vairāk sarežģī, jo cilvēki bieži vien kļūst par pikšķerēšanas upuriem, apdraudot pat labi aizsargātas sistēmas.

Oktobrī būtiski pieaudzis ielaušanās mēģinājumu skaits, izmantojot paroļu minēšanu (brute-force), kas īpaši intensīvi tika vērsta pret valsts kapitālsabiedrībām, komersantiem un izglītības iestādēm. Šis uzbrukums būtībā ir “triec un mēģini”, līdz izdodas. Dažkārt tas prasa ilgāku laiku, taču tā veiksmes rādītājs var būt gana augsts. Spilgts piemērs tam ir kāds pārtikas ražošanas uzņēmums, kas piedzīvoja šifrējošā izspiedējvīrusa uzbrukumu. Par nošifrētu datu atgūšanu izpirkuma maksa tika pieprasīta kripotovalūtā. Uzņēmumam nebija savlaicīgi saglabātas datu rezerves kopijas un darbības atjaunošana bija apgrūtināta.

SVARĪGI!Rūpīgi izpētiet žurnālfailus un drošības telemetrijas datus, lai atklātu iespējamās uzbrukuma vai ielaušanās pazīmes. Nepieciešams iespējot daudzfaktoru autentifikāciju un regulāri veikt atjauninājumus, tāpat svarīgi ir ierobežot piekļuvi pie internetā eksponētajām iekārtām, izmantojot ugunsmūri maršrutētājā vai pašā serverī/datorā. Neaizmirstie par rezerves kopijām – tās ļaus atgūt nošifrētus datus.

Drošība ir kā flīžu šuve – tai jābūt cieši aizvērtai

Oktobrī CERT.LV redzeslokā nonākusi informācija par uzlauztu tīmekļvietni kādam flīžu tirdzniecības uzņēmumam. Drošība ir kā flīžu šuve – tai jābūt cieši aizvērtai, lai nodrošinātu, ka tīmekļa vietne ir tikpat noturīga pret uzlaušanu, kā jūsu flīzes pret mitrumu.

SVARĪGI! Regulāri pārbaudiet tīmekļa servera failus, lai pārliecinātos, ka nav neautorizēti ievietoti faili vai tīmekļa čaulas (webshell). Izmantojiet pārbaudēm "Yara" nosacījumu kopas, lai atklātu ļaunprātīgus kodus, kas, iespējams, slēpjas jūsu vietnē. Ja vietne ir kompromitēta, nekavējoties atjauniniet satura pārvaldes sistēmas (CMS) versiju un spraudņus. Pārskatiet un izdzēsiet neatpazītos lietotājus. Atjauniniet lietotāju paroles un uzstādiet daudzfaktoru autentifikāciju.

Agrīna atklāšana ir lētāka nekā zaudējumu novēršana

Kiberuzbrukumi, tostarp ielaušanās gadījumi, galvenokārt apdraud sensitīvus datus. Aizsardzība pret tiem ir būtiska, taču saskaņā ar “Verizon 2024 Data Breach Investigations Report” apdraudējuma atklāšana no kompromitēšanas brīža var aizņemt vairāk nekā 300 dienas.

Viena no taktikām, ko kiberuzbrucēji izmanto, ir ļaunprātīgu programmatūru slēpšana šķietami drošos ielāpos un atjauninājumos, kas var nopietni apdraudēt organizācijas tīklu, turklāt neizraisot nekādus sistēmas brīdinājumus. Tas palielina laika starpību starp tīkla kompromitēšanas un ielaušanās fakta atklāšanu. Agrīna atklāšana ir lētāka nekā zaudējumu novēršana.

IT drošības apdraudējumu pazīmes (IoC) palīdz identificēt šādas darbības. “Sarkanie karodziņi” jeb biežākie IoC ir neparasta tīkla datu plūsma un lietotāju uzvedība, daudzi pieteikšanās mēģinājumi īsā laikā u.c.

NODERĪGI! CERT.LV MISP platforma palīdz ātrāk atklāt un novērst kiberuzbrukumus un apdraudējumus, apkopojot un koplietojot IoC. Plašāk par pakalpojumu: https://cert.lv/lv/pakalpojumi#10-misp-ar-launaturu-saistitas-informacijas-apmainas-platforma

Lietu internets

Vai jūsu mājas ierīce nav iesaistīta DDoS uzbrukumos – nē, nu jā?

2024. gada 2. oktobrī kiberdrošības milzis "Cloudflare" ziņoja par jaunu pasaules rekordu, DDoS uzbrukumiem sasniedzot 3,8 Tbps. Liela daļa šo uzbrukumu datplūsmas piederēja uzlauztām ASUS tīkla ierīcēm. “Cloudflare” atsaucas uz ievainojamību CVE-2024-3080, kas ļauj uzbrucējam iegūt piekļuvi ASUS tīkla iekārtām. Starp ievainojamajām ierīcēm populārās ASUS tīkla ierīces tiek lietotas arī Latvijā.

Pārbaudiet savas ierīces tīkla aktivitāti, meklējot neparasti lielu datu pārraides apjomu, kas varēt norādīt uz “dalību” DDoS uzbrukumā. Izmantojiet drošības programmatūru, lai skenētu ierīci, meklējot ļaunatūras, kas, iespējams, slēpjas jūsu ierīcē un var to pārvērst par botu tīkla daļu.

CERT.LV atkārtoti atgādina, ka WiFi tīklu drošība, rūterim atslēgta piekļuve no ārējā tīkla, iestatīts aktīvās aizsardzības DNS ugunsmūris, nomainītas noklusējuma paroles ar iespējotu 2FA, kā arī savlaicīgi ierīces atjauninājumi var palīdzēt izvairīties no “digitālās saaukstēšanās”. Laiks pabeigt visus rudens “mājasdarbus”, mūs gaida gara ziema.