Kiberlaikapstākļi | 2024 | NOVEMBRIS

Kiberlaikapstākļu vērotājiem CERT.LV piedāvā ikmēneša pārskatu par aizvadītā mēneša spilgtākajiem notikumiem Latvijas kibertelpā TOP 5 kategorijās.

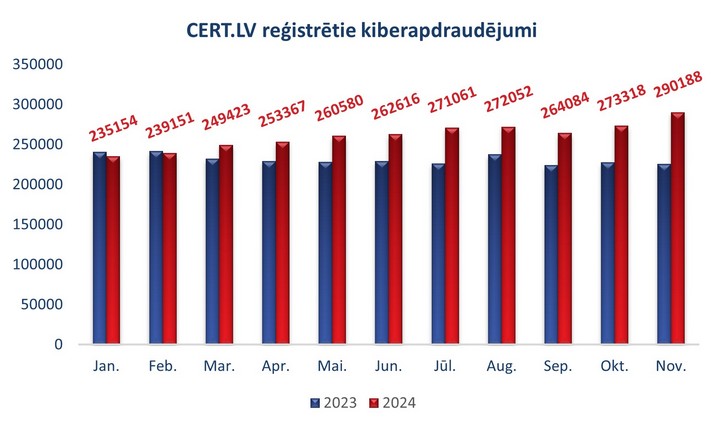

Attēlā: CERT.LV reģistrētās apdraudētās unikālās IP adreses pret iepriekšējā gada atbilstošo periodu

Aktuālais kibertelpā novembrī: 2024. gada novembrī reģistrēts vēsturiski augstākais kiberapdraudējumu līmenis; Apjomīga iedzīvotāju datu noplūde no pašvaldību sistēmas; Jaunas shēmas telefonkrāpnieku arsenālā; Skaudra “WhatsApp” kontu zagšana; Mērķēti un pielāgoti pikšķerēšanas uzbrukumi organizācijām.

Jaunums - ikvienam tagad pieejama jaunā DNS ugunsmūra lietotne, kas pasargā no kiberkrāpniekiem un viltvāržu zvaniem!

Novembrī DNS ugunsmūris vienas krāpšanas kampaņas ietvaros 17 000 reižu ir novērsis iedzīvotāju mēģinājumus atvērt viltus saites, novirzot cilvēkus uz drošu piezemēšanās vietni. "Liec mūri pret krāpnieka dūri" jeb CERT.LV aicina ikvienu Latvijas iedzīvotāju un uzņēmēju izmantot bez maksas pieejamo DNS ugunsmūra lietotni kiberkrāpnieku atvairīšanai. Tā ne tikai pasargā no nevēlamu saišu apmeklēšanas, piemēram - viltus banku lapām, krāpnieciskām tirdzniecības platformām, vīrusus izplatošām vietnēm, bet arī bloķē telefonzvanus, ko CERT.LV būs identificējusi kā krāpnieciskus. Mobilā lietotne sniedz arī atgriezenisko saiti par novērstajiem apdraudējumiem un iespēju uzreiz sazināties ar CERT.LV.

Lejupielādē lietotni jau tagad, sekojot vienkāršai instrukcijai Android un iOS lietotājiem.

Krāpšana

Temperatūra sasniegusi jaunus rekordus. Līst, kapā krusa vai plosās “koklauzis” – pikšķerēšanas kampaņas, maskējoties ar “Microsoft”,“DocuSing”, DHL, “Paysera”, “NETFLIX”, “SEB banka”, “Latvijas Pasts”, valsts policijas u.c. organizācijas vārdu, piemet tvaiku un turpina uzņemt apgriezienus kā labi ieeļļots mehānisms.

Lai iegūtu personas datus, paroles, kontu piekļuves un izkrāptu naudu, zvanu krāpnieku taktikas kļūst arvien daudzslāņainākas; rafinēti “WhatsApp” kontu zagļi izsūta ziņu, aicinot balsot par paziņu bērnu mistiskā konkursā; pirmssvētku iepirkšanās drudzī krāpnieciskas tirdzniecības platformas vilina ar episki zemām cenām; pastiprinās centieni apkrāpt organizācijas, sūtot ļaunprātīgu saiti vai pielikumu e-pasta vēstulē vai īsziņā. Ļoti izplatīti ir mērķēti kiberuzbrukumi, izmantojot sociālo mediju platformas.

Sena dziesma, jaunas skaņas - “WhatsApp” kontu zagšana

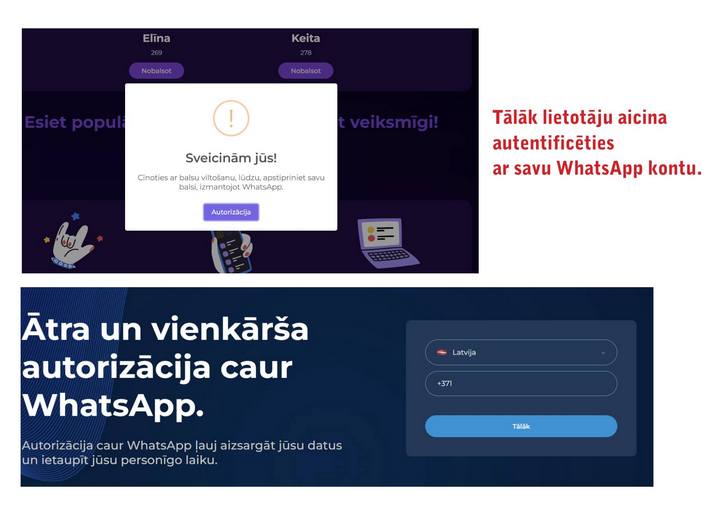

Novembrī masveidā tika saņemti ziņojumi par krāpniekiem, kas “WhatsApp” izsūta ziņu, aicinot konkursa ietvaros balsot par paziņu bērnu, bet patiesais viņu nolūks - nozagt “WhatsApp” kontu. Par līdzīgu kampaņu krievu valodā CERT.LV brīdināja arī šā gada jūnijā, taču šoreiz krāpnieki saziņai izmanto latviešu valodu. Kā tas notiek? Upuris saņem ziņu šķietami no drauga ar lūgumu nobalsot par paziņas bērnu konkursā. Lai nobalsotu, nepieciešama autentifikācija pievienotajā saitē.

Attēlā: Krāpniecisko “WhatsApp” ziņu paraugi

Tad tiek prasīts ievadīt savu telefona numuru, un pēc tam saņemts kods, ko jāievada, lai autentificētos. Bet tad... bum! Krāpnieks pārņem Jūsu “WhatsApp” kontu, lai izmantotu to pikšķerēšanas nolūkā, izplatot kaitīgās saites tālāk Jūsu draugiem, līdz kādā brīdī tas var beigties ar naudas izkrāpšanu.

Ja saņemat ziņu šķietami no drauga ar aizdomīgu saiti, kas prasa autentificēties, neklikšķiniet uz tās. Sazinieties pats ar draugu un pārbaudiet ziņas patiesumu. Ja esat ievadījis pikšķerēšanas vietnē gan telefona numuru, gan 6 ciparu kodu - jāpieņem, ka jūsu konts ir ticis kompromitēts. Šādā gadījumā tālāk aicinām “WhatsApp” iestatījumos (iOS: Settings -> Linked devices vai Android: "trīs punkti labajā, augšējā stūrī" -> Linked devices) pārbaudīt, vai jūsu kontam nav tikušas piesaistītas citas aizdomīgas ierīces. Ja šādas ierīces iestatījumos uzrādās - aicinām tās nekavējoties turpat atslēgt. Tāpat rekomendējam “WhatsApp” kontam iestatīt divpakāpju verifikāciju (2FA).

Plašāk: https://cert.lv/lv/2024/06/krapnieki-aicina-balsot-par-bernu-zimejumiem-lai-nozagtu-whatsapp-kontu

Glumi kā zuši - viltvārži uzdodas par mobilo sakaru operatoriem

Pēkšņi piektdienas vakarā kāda seniore saņēma viltvārža zvanu, kurš izlikās par “Tele2” pārstāvi biedējot, ka ir jauni noteikumi, vajagot pārslēgt līgumu, citādi tūlīt tiks bloķēts telefona numurs. Sirmgalvei apstiprinot "Smart-ID" pieprasījumu, viltvārdis izkrāpa no viņas konta 15 tūkstošus eiro.

Novembrī CERT.LV reģistrēts liels skaits ziņojumu par krāpniekiem, kas, uzdodoties par mobilo sakaru operatoriem SIA “Latvijas Mobilais Telefons”, “Tele2” vai “Bite Latvija”, cenšas izvilināt personas datus. Krāpnieki mēģina panākt, ka zvana saņēmējs ievada “Smart-ID” kodu vai veic citas darbības it kā savas identitātes apstiprināšanai, draudot ar līguma izbeigšanu un SIM kartes slēgšanu. Viltus policisti un viltus bankas darbinieki arī piedalās šajās shēmās. CERT.LV aicina šādas telefonsarunas nekavējoties pārtraukt.

SVARĪGI! Piesardzība nebūs par skādi. Sazinieties paši ar atbilstošo iestādi vai pakalpojumu sniedzēju, par kuru uzdodas krāpnieki, lai pārliecinātos par informācijas patiesumu.

Zvana VSAA vārdā un prasa nosūtīt elektroniski dokumentus par darba stāžu? Nevajag

Novembrī novēroti telefonkrāpnieki, kas uzdodas par VSAA darbiniekiem, runā krieviski un aicina nosūtīt elektroniski dokumentus par darba stāžu (tā būšot ātrāk...). Daži krāpnieki pat nosauc konkrētu VSAA darbinieku, kura vārdā it kā zvana, un jautā cilvēkam personas kodu. Nekādā gadījumā neizpaudiet savus datus. Ja rodas aizdomas, pārtrauciet sarunu! VSAA darbinieki neuzsāk sarunu krievu valodā un darba stāžu pierādošos dokumentus nelūdz sūtīt elektroniski – tie VSAA iesniedzami tikai klātienē.

10 padomi, kā droši iepirkties internetā, nekļūstot par krāpnieku upuri

Ļaundari veikli izmanto jebkuru iepirkšanās drudzi, tostarp “Melnās piektdienas”, lai gūtu labumu no mūsu steigā pieņemtajiem lēmumiem un neuzmanības. Tādēļ aizvien aktuālāks paliek jautājums, kā atpazīt krāpnieciskas darbības un nodrošināties pret zaudējumiem, iepērkoties un darbojoties tiešsaistē. Visbiežāk cilvēki zaudē naudu un atklāj savus datus tieši neuzmanības, steigas un aizņemtības dēļ. Kā pasargāt savus datus, naudu un svētku noskaņu no kiberblēžiem? Lai iepirkšanās drudzis pirms svētkiem būtu mierīgāks, CERT.LV dalās ar ieteikumiem, kā droši iepirkties internetā: 10 padomi, kā droši iepirkties internetā, nekļūstot par krāpnieku upuri.

Ļaunatūra un ievainojamības

Te ir kā mīnu laukā - Ubuntu serverus ietekmē 5 augsta riska ievainojamības

21. novembrī CERT.LV brīdināja Ubuntu Server operētājsistēmu lietotājus par to, ka Linux distributīvos izmantotā utilītprogrammā Needrestart atklātas piecas augsta riska ievainojamības (CVE-2024-48990, CVE-2024-48991, CVE-2024-48992, CVE-2024-10224 un CVE-2024-11003), kas sistēmā autentificētam uzbrucējam ļauj iegūt priviliģēta līmeņa tiesības (root).

Zināms, ka šīs ievainojamības skar plaši izmantoto Ubuntu Server operētājsistēmu, jo Needrestart utilītprogramma tajās nereti ir uzstādīta jau pēc noklusējuma. Ietekmētas ir visas Needrestart versijas no 0.8 līdz 3.7. Nekavējoties nepieciešams pārliecināties, ka Needrestart ir atjaunots uz 3.8. versiju.

CERT.LV aicina regulāri sekot informācijai tīmekļvietnē CERT.LV un nekavēties ar atjauninājumu uzstādīšanu.

Pirmo reizi “nulles dienu” ievainojamības izmantotas vairāk nekā zināmās

ASV Kiberdrošības un infrastruktūras drošības aģentūra, Nacionālā drošības aģentūra un Federālais izmeklēšanas birojs novembrī publicējis 2023. gadā pasaulē visvairāk izmantoto ievainojamību sarakstu. Pirmo reizi saraksta publicēšanas vēsturē ir secināts, ka lielākā daļa izmantoto ievainojamību bija jaunatklātas jeb “nulles dienu” ievainojamības – tādas, kuras vēl nav zināmas programmatūras izstrādātājiem un tām vēl nav drošības “ielāpu”.

Šīs ievainojamības bieži izmanto izspiedējvīrusu grupas, tā, piemēram, “LockBit” izmantoja “Citrix” ievainojamības, lai ielauztos “Boeing” infrastruktūrā un Ķīnas komercbankā.

Tas nozīmē, ka līdztekus programmatūras atjauninājumiem uzņēmumiem un iestādēm jāievieš arī citi drošības pasākumi, piemēram, nodrošinot, ka IT sistēma tiek veidota, piemērojot “integrētas drošības” principu (secure by design), kā arī jāveic IT iekārtu nostiprināšana (hardening), lai samazinātu uzbrukumu iespējas, tāpat jāatceras par regulāru rezerves kopiju veidošanu. Plašāk: 2023 Top Routinely Exploited Vulnerabilities

“Google” nāks klajā ar atjauninājumu, kas skars visus “Gmail” lietotājus

Kompānija “Google” tuvākajā laikā grasās ieviest atjauninājumu, kas skars visus “Gmail” lietotājus. Tas ļaus lietotājiem uzlabot sava “Gmail” konta drošību. Kā vēsta “Android Authority”, jaunās funkcijas nosaukums ir “Shielded Email” (“Aizsargātais e-pasts”). Tas nozīmē, ka visiem diviem miljardiem “Gmail” lietotāju būs iespēja radīt “vienreizēju e-pasta adresi” katru reizi, kad būs nepieciešams izveidot lietotāja profilu kādā mājaslapā vai lietotnē. Tādējādi lietotājam nebūs jānorāda sava īstā e-pasta adrese.

Viens no galvenajiem ieguvumiem šādai funkcijai ir tas, ka lietotājs var uzzināt, kā potenciālie krāpnieki ir ieguvuši viņa e-pasta adresi, un otrkārt – lietotāja īstie dati krāpniekiem var nebūt pieejami. Jaunā funkcija galvenokārt attieksies uz “Gmail”, taču tā noteikti būs noderīga lietotājiem, kuriem ir “Android” ierīces, no kuriem lielākajai daļai visu pakalpojumu pieraksta dati ir piesaistīti vienai e-pasta adresei.

Pakalpojuma pieejamība

Neviena NATO dalībvalsts nedrīkst novērtēt Krievijas radītos kiberdraudus par zemu

Kiberkara apstākļos DDoS uzbrukumi ir ikdienas realitāte, NATO sabiedroto kritiskā infrastruktūra tiek nemitīgi apdraudēta. Krievija ir gatava veikt kiberuzbrukumus Apvienotajai Karalistei un citiem sabiedrotajiem, lai vājinātu atbalstu Ukrainai, brīdina britu ministrs Pats Makfadens.

Makfadens vēstījumā NATO sabiedrotajiem uzsver, ka ar kiberuzbrukumiem Krievija var radīt traucējumus elektrotīklā un izslēgt gaismu miljoniem cilvēku. Krievija ir mērķējusi uz britu enerģētikas infrastruktūru un nevilcināsies vērsties pret uzņēmumiem, kas atbalsta Ukrainu. Neviena NATO dalībvalsts nedrīkst novērtēt Krievijas radītos kiberdraudus par zemu. Draudi ir reāli, brīdina ministrs. Plašāk: bbc.com

Arī Latvija kopš 2022. gada sākuma piedzīvo pastāvīgus Krievijas kibernoziedznieku un APT grupu kiberuzbrukumus, kas kļūst intensīvāki pēc Ukrainai labvēlīgu lēmumu pieņemšanas vai palīdzības sniegšanas. CERT.LV aicina IKT sistēmu uzturētājus turpināt stiprināt noturību pret kiberdraudiem un saglabāt modrību.

NODERĪGI! DDoS ietekmes mazināšanai: https://cert.lv/lv/2022/08/ieteikumi-ddos-ietekmes-mazinasanaiIelaušanās un datu noplūde

Oranžais brīdinājums: Iedzīvotāju datu noplūde no pašvaldību sistēmas – lielākā zināmā

Laikā no 29. oktobra līdz 2. novembrim novecojušas programmatūras versijas dēļ no Vienotās pašvaldību informācijas sistēmas noplūda ievērojams datu apjoms. Par incidentu paziņoja IT sistēmas izstrādātājs “ZZ Dats”. Incidents tiešā veidā skāris 42 Latvijas pašvaldības (izņemot Rīgas valstspilsētas pašvaldību). Kibernoziedznieki piekļuva gandrīz visu pašvaldību iedzīvotāju vārdiem, uzvārdiem, personas kodiem un deklarētajām adresēm, kā arī dažu pašvaldību darbinieku datiem un dokumentu aprakstiem. Datu valsts inspekcija norāda, ka šī ir lielākā zināmā datu noplūde Latvijā.

Datu noplūde var radīt nopietnus riskus, ļaujot pikšķerētājiem ēsmu piemeklēt vēl precīzāk. CERT.LV aicina pašvaldību darbiniekus un iedzīvotājus būt piesardzīgiem un gataviem iespējamiem pikšķerēšanas mēģinājumiem un krāpnieciskiem e-pasta ziņojumiem. Saņemot e-pasta vēstules vai saziņas pieprasījumus, kas šķiet aizdomīgi, pārliecināties, ka saziņa patiešām nāk no uzticama avota.

3 praktiski ieteikumi pikšķerēšanas atpazīšanai:

• Pārbaudiet zvanītāja identitāti, pašam zvanot uz oficiālo iestādes numuru.

• Pārbaudiet sūtītāja e-pasta adresi un pievienotās saites, vai tās sakrīt ar oficiālo.

• Neveriet vaļā pielikumu ar zip, rar, iso, exe vai rpd paplašinājumu, kas var saturēt kaitīgu saturu.

SVARĪGI! CERT.LV mudina iedzīvotājus un organizācijas uzstādīt DNS ugunsmūra lietotni, kā arī iespējot daudzfaktoru autentifikāciju visiem kontiem, kur tas ir iespējams.

Noplūdusi Lietuvas elektroniskajā iepirkumu sistēmā reģistrēto uzņēmumu informācija

12. novembrī Lietuvas Publisko iepirkumu uzraudzības birojs publicējis paziņojumu par kiberuzbrukumu Lietuvas elektroniskajai iepirkumu sistēmai. Uzbrukuma rezultātā noplūdusi tajā reģistrēto uzņēmumu informācija: e-pasti un paroles. Skartie uzņēmumi no Lietuvas Publisko iepirkumu uzraudzības biroja saņēmuši aicinājumu nekavējoties nomainīt savas paroles šajā sistēmā. Plašāk: vpt.lrv.lt

Saistībā ar šo kiberincidentu, CERT.LV saņēmusi informāciju par mērķētiem un pielāgotiem pikšķerēšanas uzbrukumiem Latvijas uzņēmumiem, kuri reģistrējušies Lietuvas Publisko iepirkumu sistēmā.

SVARĪGI! CERT.LV aicina Latvijas uzņēmumus būt modriem un ziņot cert@cert.lv, ja ir saņemtas aizdomīgas e-pasta vēstules šķietami no Lietuvas sadarbības partneriem, ar aizdomīgiem pielikumiem, lūgumu par datu atjaunošanu vai pieprasījumiem sniegt kādu papildu informāciju.

Lietu internets

Ļaunatūru uzbrukumi pret IoT ierīcēm auguši par 400%

Saskaņā ar “Zscaler” pētījumu IoT datu plūsma ir palielinājusies par 18%, un ļaunatūru uzbrukumu skaits pret IoT ierīcēm ir audzis par 400%. Tas norāda uz būtiskiem izaicinājumiem un ievainojamībām saistībā ar augošo IoT un operacionālo tehnoloģiju (OT) iekārtu konverģenci. Ražošanas nozare, kas izmanto IoT automatizācijai un reāllaika datu integrācijai, ir kļuvusi par būtisku kiberuzbrukumu mērķi, palielinot riskus rūpnieciskajiem procesiem un pat cilvēku dzīvībām.

Analizējot 300 000 bloķētu IoT uzbrukumu, pētījumā konstatēts, ka 66% no tiem veido robotu tīklu ļaunatūras Mirai un Gafgyt. Arī CERT.LV statistika par apdraudētajām Latvijas IP adresēm rāda, ka Mirai ir starp TOP 10 ļaunatūrām, kas inficē IoT ierīces, lai tās izmantotu DDoS uzbrukumiem un citām pretlikumīgām darbībām. Pakalpojumatteices uzbrukumi, kas pēdējo mēnešu laikā ir traucējuši, piemēram, banku pakalpojumu sniegšanu, arī tiek veikti, izmantojot šādus robotu tīklus. Par Mirai upuriem bieži vien kļūst tās iekārtas, kas pieslēgtas internetam, nenomainot ražotāja uzstādītos iestatījumus – noklusēto lietotājvārdu un paroli.

“Zscaler” ziņojumā sniegtas vairākas stratēģijas IoT un OT sistēmu drošības stiprināšanai, kā arī vadlīnijas apdraudējumu mazināšanai, plašāk: infosecurity-magazine.com

SVARĪGI! Liec mūri pret krāpnieka dūri - atvairi kiberuzbrukumus, uzstādot DNS ugunsmūri!