Kiberlaikapstākļi 2025 | NOVEMBRIS

Kiberlaikapstākļu vērotājiem CERT.LV piedāvā ikmēneša pārskatu par aizvadītā mēneša spilgtākajiem notikumiem Latvijas kibertelpā TOP 5 kategorijās.

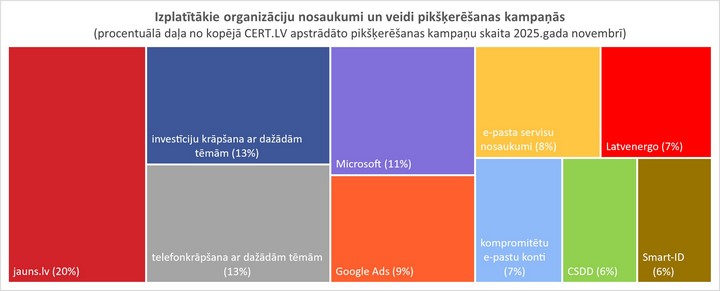

Viltus investīciju vietnes ar “brīnumpeļņas” rakstiem un slavenību sejām, pirmssvētku iepirkšanās drudzis un viltus paziņojumi par “skaitītāju maiņu”, Cloudflare pārtraukuma ēna, ClickFix uzbrukumu evolūcija un ievainojamību kombinēšana aizsardzības mehānismu apiešanai : aktuālais kibertelpā novembrī.

Krāpšana

Pamalē krājas mākoņi: laiks, kad jābūt īpaši skeptiskiem

Kaut arī ziema uz laiku atkāpusies, gada pēdējie divi mēneši tradicionāli ir periods, kad būtiski aktivizējas finanšu krāpnieki. Sākoties “melnās piektdienas” izpārdošanām un pirmssvētku iepirkšanās drudzim, pieaug gan cilvēku steiga, gan impulsīvi lēmumi – tie visi ir ideāli apstākļi krāpšanai. Rezultātā daudzi iedzīvotāji kļūst par upuriem, zaudējot naudu vai nododot krāpniekiem savus personas datus.

Salīdzinājumā ar iepriekšējiem mēnešiem, krāpniecības aktivitāte augsta, tomēr novērotās tendences nav pārsteidzošas – tās atkārtojas katru gadu, tikai mainās izmantotie stāsti un taktikas.

Viltus investīciju platformas

Aicinām būt piesardzīgiem, pārbaudīt saziņas avotus un neklikšķināt uz aizdomīgām saitēm vai pielikumiem. Par krāpšanas gadījumiem ziņojiet bankai un Valsts policijai. Saņemto krāpniecisko e-pasta vēstuli, īsziņu vai pamanītu viltus tīmekļa vietni pārsūtiet uz cert@cert.lv vai SMS/”WhatsApp” uz 232 304 44.

Viltus veikalu krāpšanas

Pirms svētkiem būtiski pieaug viltus interneta veikalu skaits. Tie piedāvā “īpaši izdevīgas” cenas, piesaistot uzmanību galvenokārt sociālajos tīklos, jo īpaši Facebook.

Novērotas arī viltus loteriju lapas, kas imitē Latvijas Loto zīmolu, lai iegūtu lietotāju personas datus. Tāpat turpinās krāpniecības mēģinājumi sludinājumu platformās, piemēram, andelemandele.lv – krāpnieki pieprasa veikt priekšapmaksu par precēm, kas pēc tam netiek piegādātas.

CERT.LV aicina cilvēkus būt īpaši modriem un sargāt savu finanšu un datu drošību. Kā iepirkties tiešsaistē droši, kā atpazīt izplatītākās krāpniecības pazīmes – vienkārši padomi apkopoti vietnē cert.lv.

Fiktīvas piegādes un paziņojumi par sūtījumiem

Izmantojot pieaugošo sūtījumu apjomu svētku periodā, krāpnieki izsūta viltus īsziņas, e-pasta vēstules un ziņas saziņas lietotnēs, uzdodoties par piegādes pakalpojumu sniedzējiem. Ziņojumos upuri tiek aicināti “apstiprināt sūtījumu”, “samaksāt piegādes maksu” vai “precizēt adresi”, atverot kaitīgo saiti un ievadot bankas kartes vai internetbankas datus.

Telefonkrāpšanas, uzdodoties par uzticamām organizācijām

Turpinās krāpnieciski telefonu zvani, kuros uzbrucēji uzdodas par banku, policijas, komunālo pakalpojumu sniedzēju vai citu organizāciju pārstāvjiem. Īpaši izplatīti - uzdošanās par Latvenergo darbiniekiem, aizbildinoties ar it kā nepieciešamu “skaitītāju maiņu”. Patiesais mērķis - izvilināt personas datus, internetbankas piekļuves informāciju vai Smart-ID apstiprinājumus.

Jaunumi smikšķerēšanas frontē

Krāpnieki uzsākuši jaunu kampaņu, kas sākotnēji šķiet pilnīgi ticama - cilvēki saņem brīdinājumus it kā no bankas, ka drīzumā beigsies Smart-ID derīguma termiņš un konts tikšot bloķēts. Taču realitātē, ja ievada savus bankas datus un apstiprina Smart-ID pieprasījumu, kiberblēži iztukšo jūsu kontu.

Uzmanību, krāpnieki zog Signal kontus!

Latvijā reģistrēti ziņojumi par krāpniekiem, kas īpaši aktīvi vēršas pret saziņas lietotnes Signal lietotājiem, lai iegūtu kontaktpersonu informāciju. Līdzīgas krāpniecības shēmas iepriekš fiksētas arī Ukrainā. Latvijā konstatēti vairāki cietušie.

Krāpnieki izmanto viltotus “Signal Support” kontus, un sūta ziņas par “neatbilstošu darbību” vai “neautorizētu piekļuvi” jūsu ierīcei. Šajās ziņās tiek apgalvots, ka lietotne it kā ir apdraudēta, un tiek lūgts veikt “lietotāja verifikācijas procedūru”, lai “novērstu datu noplūdi”.

Ko darīt, ja saņemat šādu ziņu:

Nereaģējiet un neklikšķiniet uz saitēm. Lietotnē atveriet trīspunktu izvēlni → “Chat settings” (Sarunas iestatījumi) → ritiniet līdz apakšai un izvēlieties “Block” (Bloķēt) un “Report spam” (Ziņot par surogātpastu). Nekādā gadījumā nesniedziet savus datus vai paroles. Vairāk informācijas skatīt: “Kā pasargāt savu Signal kontu”.

Labā ziņa!

Latvijas četrām lielākajām bankām kopumā šogad izdevies novērst vairāk krāpšanas mēģinājumu nekā krāpniekiem tos īstenot, liecina Finanšu nozares asociācijas dati. Vērtējot datus par pēdējiem 10 mēnešiem, bankām izdevies pasargāt vairāk nekā 11 milj. eiro, kamēr iedzīvotājiem izkrāpti aptuveni 10 milj. eiro. Tas ir būtiski mazāk nekā pērn, kad šajā pašā periodā krāpniekiem bija izdevies izkrāpt jau 13,7 milj. eiro.

CERT.LV aicina ikvienu lejupielādēt un aktivizēt mobilajās ierīcēs DNS ugunsmūra lietotni, kas pasargā no krāpnieciskām saitēm un bloķē identificētus krāpnieciskus zvanus. Saņemto krāpniecisko e-pasta vēstuli, īsziņu vai pamanītu viltus tīmekļa vietni pārsūtiet uz cert@cert.lv vai SMS/WhatsApp uz 232 304 44.

Kibertests.lv - jauns rīks iedzīvotāju un organizāciju kiberdrošības stiprināšanai

CERT.LV ir publicējusi jaunu, ikvienam pieejamu tiešsaistes platformu -kibertests.lv, kas paredzēta iedzīvotājiem un organizācijām, lai ātri un ērti novērtētu savas pamatzināšanas kiberdrošībā. Pabeidzot testu, lietotājs uzreiz saņem anonīmu rezultātu un var viegli izvērtēt, kurās jomās ieteicams būt uzmanīgākiem vai papildināt zināšanas. Tas ir vienkāršs veids, kā ikdienā vai darba vidē ātri izvērtēt savus digitālās drošības paradumus. Apmeklē kibertests.lv un pārbaudi savas zināšanas - drošība sākas ar izpratni.

Ļaunatūra un ievainojamības

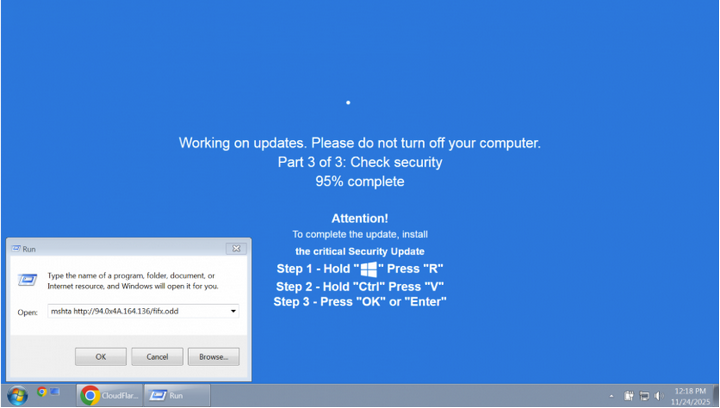

ClickFix uzbrukumi kļūst vēl viltīgāki: viltots “Windows Update” ekrāns

Pēdējo mēnešu laikā ClickFix sociālās inženierijas metode ir kļuvusi ievērojami bīstamāka. Uzbrucēji izmanto viltotu “Windows Update” ekrānu, lai panāktu, ka lietotājs pats izpilda ļaunprātīgas komandas.

Tas ir īpaši bīstami, jo ekrāns izskatās kā īsts Windows atjauninājums, turklāt lietotājs pats “atļauj” instalāciju. Neviens fails manuāli netiek lejupielādēts – tāpēc antivīrusi un drošības risinājumi var to nepamanīt. Ļaunprātīgais kods ir slēpts attēlā (steganogrāfijas metode), kas padara uzbrukumu grūti atklājamu.

Svarīgi! Windows nekad neatjauninās caur pārlūkā redzamu logu. Nekopējiet komandas no tīmekļvietnēm vai uznirstošiem logiem - atjauninājumus vienmēr un regulāri veiciet tikai caur: Settings → Windows Update. Plašāk par šo uzbrukuma metodi: bleepingcomputer.com

Attēlā viltus “Windows Update” ekrāns. Avots: BleepingComputer

Ubiquiti UniFi Access kritiskā ievainojamība - CVE-2025-52665 (CVSS 10.0)

Ievainojamību lietus mūs negrib pamest! Atklātā ievainojamība Ubiquiti UniFi Access programmatūras API komponentē neautentificētam lietotājam ļauj panākt attālinātu koda izpildi (RCE) jeb iegūt pilnu kontroli pār UniFi Access komponentēm. Īpaši bīstami: šī nav tikai IT problēma – tā var tieši ietekmēt fizisko drošību (durvju, piekļuves punktu pārvaldību).

Pasākumi ievainojamības novēršanai:

- Nekavējoties atjaunināt uz UniFi Access Application versiju >= 4.0.21

- Ierobežot piekļuvi API pārvaldības interfeisiem no publiskā tīkla.

- Regulāri auditēt piekļuves žurnālus un konfigurācijas.

Chromium pārlūkprogrammu “nulles dienas” ievainojamība - CVE-2025-13223 (CVSS 8.8)

Augsta riska ievainojamība Chromium bāzētās pārlūkprogrammatūrās uzbrucējiem nodrošina JavaScript izpildi. Ietekmētās pārlūkprogrammas: Chrome, Edge, Brave, Opera un Vivaldi (Chromium <142.0.7444.175).

Kāpēc tas ir bīstami:

- Pietiek tikai apmeklēt ļaunprātīgu vietni – kods izpildās automātiski.

- Var nozagt lietotāja sesijas datus un kontu piekļuves informāciju.

- Kombinācijā ar CVE-2025-2783 un CVE-2025-6558 iespējama sistēmas kompromitēšana.

Svarīgi! Nekavējoties atjaunināt izmantoto pārlūkprogrammu uz jaunāko versiju.

Fortinet FortiWeb ievainojamība - CVE-2025-58034 (CVSS 7.2)

Ievainojamība ļauj autentificētam lietotājam panākt operētājsistēmu komandu injekciju, kas nodrošina pilnu piekļuvi sistēmai. Ievainojamība pastāv, jo netiek pareizi apstrādāta lietotāja ievade, ļaujot ievadīt tekstu, kas programmatūrā tiek uztverts kā kods.

Kāpēc tas ir bīstami:

- Sistēmas pilnīgas pārņemšanas risks un potenciāla iekšējā tīkla kompromitēšana.

- Apvienojumā ar CVE-2025-64446 (CVSS 9.4) ietekme ir kritiska, jo iespējams izveidot admin kodu, ar kuru pēc tam var panākt attālinātu koda (RCE) izpildi.

Svarīgi! Nekavējoties atjaunināt sistēmu uz jaunāko versiju.

Pakalpojuma pieejamība

Globāls kiberviesulis: Cloudflare dīkstāvē tīmekļvietnes arī Latvijā paliek bez “saules”

18. novembrī pieredzētais Cloudflare pakalpojuma pārtraukums ietekmēja mājaslapu un digitālo servisu darbību arī Latvijā. Lai gan sākotnēji izskanēja versijas par iespējamu kiberuzbrukumu, patiesais iemesls bija tehniska kļūme paša pakalpojumu sniedzēja infrastruktūrā - šādi incidenti nav retums pasaules mērogā.

Kā viens no lielākajiem satura piegādes tīkla un aizsardzības pakalpojumu sniedzējiem, Cloudflare ir plaši izmantots arī Latvijā. Taču šis gadījums apliecina - pat lielākie un uzticamākie pakalpojumu sniedzēji nav neievainojami. Neviena tehnoloģija negarantē 100% pieejamību, un tas jāņem vērā katrai organizācijai.

Cloudflare incidents skaidri parāda - paļaušanās tikai uz vienu risinājumu palielina risku, jo pārtraukums var izraisīt plašu pakalpojumu nepieejamību. Tiklīdz rodas kaut neliels pārtraukums, sākas ķēdes reakcija – mājaslapas un servisi kļūst daļēji vai pat pilnībā nepieejami.

CERT.LV aicina organizācijas izstrādāt rezerves risinājumus, pārdomāt darbības nepārtrauktības plānus un regulāri veikt noturības testēšanu. Bez šiem elementiem arī neliels pakalpojumu traucējums var radīt negaidīti lielu ietekmi. Noturība nerodas krīzes brīdī - tā jāveido savlaicīgi.

Microsoft neitralizē līdz šim lielāko mākoņvidē novēroto DDoS uzbrukumu — 15,7 Tbps no pusmiljons IP adresēm

DDoS apjomi turpina pieaugt eksponenciāli. Microsoft Azure automātiskā DDoS aizsardzība ir novērsusi līdz šim jaudīgāko mākoņvidē reģistrēto pakalpojumu atteices (DDoS) uzbrukumu, kura intensitāte sasniedza 15,7 Tbps un 3,64 miljardi paketes sekundē. Uzbrukums bija vērsts pret publiski pieejamu resursu Austrālijā un tika izpildīts ar Aisuru (Turbo Mirai) botu tīklu jeb plašu inficētu IoT ierīču tīklu.

Uzbrukumā dominēja UDP (User Datagram Protocol) datu plūsma no vairāk nekā 500 000 reālām IP adresēm, kas lielākoties nāca no mājsaimniecību ierīcēm (maršrutētāji, videokameras u.c.). Uzbrucējs masveidā sūtīja milzīgu skaitu UDP datu paketes uz mērķa serveri vai ierīci no daudziem avotiem (bieži - botu tīkliem) ļoti īsā laikā, ar mērķi to pārslogot. Avotu viltošana (spoofing) tika izmantota minimāli, kas norāda uz lielu reālu ierīču iesaisti.

Šis incidents skaidri ilustrē DDoS draudu straujo pieaugumu un riskus:

- Mūsdienu mājsaimniecību interneta ātrumi un IoT ierīču jauda ļauj uzbrucējiem izveidot ļoti masīvus uzbrukumus bez sarežģītas infrastruktūras.

- IoT ierīces joprojām ir viens no lielākajiem botu tīkla avotiem, īpaši, ja tās nav atjauninātas vai ir ar vāju drošības konfigurāciju.

- Uzbrukumu intensitāte īpaši pieaug pīķa periodos — svētku sezonās un laikā, kad pakalpojumu izmantošana ir maksimāla.

Aicinām organizācijas īpašu uzmanību pievērst internetā eksponētiem pakalpojumiem, nepieciešamības gadījumā izmantojot specializētus DDoS aizsardzības risinājumus. Plašāk: securityaffairs.com

Ielaušanās un datu noplūde

Parole, kas izkūst kā plāns ledus vasaras saulē

Luvras muzeja parole draudēja izkust kā ledus gabals vasaras saulē – jo izrādās, ka piekļuves parole muzeja video novērošanas sistēmai bija vienkārši “Louvre”.

Incidentu atklāja drošības pētnieks, veicot publiski pieejamu sistēmu analīzi. Viņš identificēja šo ievainojamību, kas potenciāli ļauj iegūt nesankcionētu piekļuvi tiešraides kamerām un apsardzes sistēmu informācijai. Par laimi, nekāds kiber-negaiss vēl nebija izcēlies: par incidentu tika nekavējoties ziņots atbildīgajiem dienestiem, parole tika nomainīta un konfigurācija koriģēta.

Secinājums? Pat pasaules slavenākajiem muzejiem nevajadzētu izmantot paroli, kas drošības ziņā ir kā plāns ledus vasaras saulē. Tas skaidri apliecina nepieciešamību ieviest stingrus paroles politikas principus, tostarp daudzfaktoru autentifikāciju, it īpaši - kritiskās drošības sistēmās.

Plašāk: https://cybernews.com/news/louvre-password-heist/

Lietu internets

Mūsdienu automašīna - kā dators uz riteņiem

Novembra sākumā Izraēlas armija pieņēma lēmumu: izņemt no militārā dienesta autoparka aptuveni 700 Ķīnā ražotas automašīnas, vēsta securityboulevard.com . Lēmums pieņemts pēc tam, kad Izraēlas drošības dienesti atklājuši, ka šo automašīnu sistēmas varētu tikt izmantotas militārpersonu izspiegošanai un klasificētu datu iegūšanai.

Tas izgaismo būtisku un pieaugošu kiberdrošības risku, kas attiecas uz viedām automašīnām. Tās darbojas kā mobilas IoT ierīces ar videokamerām, mikrofoniem, sensoriem un GPS, kas spēj apkopot, uzglabāt un nosūtīt datus uz ārējiem serveriem. Pat ja nav konstatēts reāls datu noplūdes gadījums, šo datu potenciāla izmantošana militārās un kritiskās infrastruktūras izlūkošanā ir nepieņemams risks.

Uzskatāmi redzams, ka transportlīdzekļu piegādes ķēžu un telemetrijas datu drošība kļūst par nacionālas drošības jautājumu. Tas signalizē par nepieciešamību stiprināt prasības transportlīdzekļu kiberdrošībai, lai novērstu iespējamus nacionālās drošības apdraudējumus pirms tie materializējas “viesuļvētrā”.