Kiberlaikapstākļi 2025 | DECEMBRIS

Kiberlaikapstākļu vērotājiem CERT.LV piedāvā ikmēneša pārskatu par aizvadītā mēneša spilgtākajiem notikumiem Latvijas kibertelpā TOP 5 kategorijās.

Decembra kiberaina tradicionāli nozīmē paaugstinātu apdraudējumu, kas prasa īpašu modrību: krāpnieku aktivitātes Google meklētājā; krāpnieciski telefona zvani un “īpašie piedāvājumi”; jaunas ClickFix uzbrukumu kampaņas; ievainojamības, kas ļauj apiet autentifikāciju; infostealer ļaunatūras pastiprināta izplatīšanās.

Krāpšana

Sniegputenis digitālajā vidē: krāpniecība aug kā sniega bumba

Decembris kibertelpā atnāca kā īsts sniegputenis – apdraudējumu bija daudz, un redzamība arvien pasliktinājās. Krāpšana - kvantitatīvi joprojām lielākais drauds, turklāt svētku sezonā digitālajā ainā līdzinās atkusnim – atlaižu un “īpašo piedāvājumu” kļūst vairāk, un līdz ar to aktivizējās arī krāpnieki.

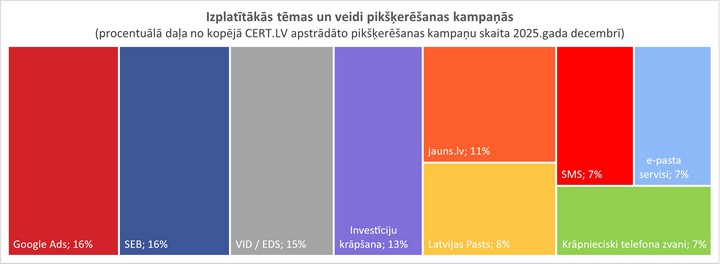

Krāpnieki pikšķerēšanas kampaņās aktīvi izmantoja Google Ads tiešsaistes reklāmas jeb sponsorēto lapu izvietošanu Google meklētājā, lai novirzītu lietotājus uz viltus lapu. Piemēram, ierakstot Google meklētājā vārdu “ibanka”, kā pirmie (sponsorētie) meklēšanas rezultāti parādās krāpnieku izveidotas viltotas lapas, kas vizuāli atgādina SEB internetbanku. Tāpat lielā skaitā konstatēti investīciju krāpšanas gadījumi, viltus tīmekļvietnes, smikšķerēšanas valsts iestāžu, piegādes organizāciju vārdā un cita veida krāpšanas gadījumi.

Finanšu nozares asociācijas dati rāda arī cerīgāku ainu – 2025. gada pirmajos 11 mēnešos finanšu krāpniekiem no Latvijas iedzīvotājiem izdevies izkrāpt 10,954 milj. eiro, kas ir par 26% mazāk nekā attiecīgajā periodā 2024. gadā. Vienlaikus bankām izdevies pasargāt iedzīvotājus no zaudējumiem 12,749 milj. eiro apmērā. Tas nozīmē, ka aizsardzības mehānismi kļūst efektīvāki, taču sniegputenis vēl nav rimies.

Oranžais brīdinājums: uzticoties krāpniekiem, ventspilnieces zaudē gandrīz 20 000 eiro

Divas seniores kļuvušas par telefonkrāpnieku upuriem. Krāpnieciskā shēmā, uzdodoties par mobilā telefona operatoru, bankas darbinieku, policistu un vēl kurjeru, krāpnieki izkrāpuši ventspilniecēm gandrīz 20 000 eiro.

Vienā gadījumā sieviete krāpniekiem atdevusi savu bankas karti un PIN kodu, kā arī skaidru naudu. Savukārt otrā gadījumā krāpšana ilga vairāk nekā nedēļu.

Sieviete piesardzīgi nebija nodevusi visus bankas datus, tomēr sniegusi pietiekamu informāciju, lai uz viņas vārda tiktu noformēti vairāki kredīti. Šo naudu viņa ne tikai pārskaitījusi uz ārvalstu bankas kontiem, bet arī, kad pārskaitījumu limits bija sasniegts, pieteikusies vizītē savā bankā, kur noformējusi jaunu karti, lai varētu izņemt visu uz konta esošo naudu. Abos gadījumos krāpnieki ar sievietēm sazinājās krievu valodā.

Svarīgi! Valsts iestāžu darbinieki nekad nezvana, lai iegūtu skaidru naudu, bankas kartes vai kontu datus! Šādas sarunas nekavējoties jāpārtrauc. Ja rodas šaubas par zvanītāja identitāti, jāsazinās ar konkrēto iestādi, zvanot uz oficiālajā mājaslapā norādīto tālruņa numuru.

Viltus QR kods noved pie finanšu krāpšanas

CERT.LV saņēma ziņojumu par krāpšanas gadījumu, kurā tika izmantota Igaunijā reģistrētas platformas Yaga.ee vizuālā identitāte. Krāpnieki, uzdodoties par oficiālo “yaga-help-center” profilu, sazinājās ar lietotāju un, atsaucoties uz it kā nepieciešamu maksājuma verifikāciju, nosūtīja QR kodu.

OR kods novirzīja uz pikšķerēšanas lapu, kas vizuāli atgādināja oficiālu maksājumu lapu. Izmantojot sociālās inženierijas metodes, upurim tika izkrāpti personas dati un radīti finanšu zaudējumi.

Šis gadījums uzskatāmi parāda, ka arī QR kodi var tikt izmantoti pikšķerēšanā, īpaši tad, kad tie tiek pasniegti kā daļa no it kā uzticamas platformas atbalsta komunikācijas.

Gada nogale – “apledojis ceļš” neuzmanīgiem grāmatvežiem

Gada nogalē strauji aktivizējas krāpnieki, kas mērķē uz organizāciju grāmatvežiem un finanšu darbiniekiem. Viņu mērķis – ielauzties biznesa sarakstē un novirzīt maksājumu uz krāpnieku kontu. Šo shēmu sauc par biznesa e-pasta kompromitēšanu (BEC).

Krāpnieki parasti ir labi sagatavojušies: viņi izpēta internetā pieejamo informāciju par uzņēmumu un izliekas par vadības pārstāvjiem vai sadarbības partneriem. Tiek viltots e-pasta sūtītājs - gan “From” lauks, gan, domēns. Šādas nianses ir viegli nepamanīt, īpaši, ja nav stingras maksājumu apstiprināšanas kārtības.

Bieži sastopams arī cits scenārijs – viltus sadarbības partneris pieprasa steidzami apmaksāt “nokavētu” rēķinu, draudot pārtraukt sniegtos pakalpojumus.

CERT.LV aicina īpaši rūpīgi pievērst uzmanību sūtītāja e-pasta adresei - vai tā sakrīt ar norādīto sūtītāja vārdu, kā arī ievērot īpašu piesardzību gadījumos, ja ziņa šķietami nāk no pazīstama kontakta. Lai mazinātu viltotu e-pastu risku, organizācijām ieteicams ieviest pamata e-pasta drošības mehānismus (SPF, DKIM, DMARC).

Svarīgi atcerēties: šie risinājumi jāievieš gan sūtītāja, gan saņēmēja pusē, lai abas puses būtu pasargātas. Pretējā gadījumā aizsardzība būs kā ziemas riepa tikai vienam ritenim – noderīga, bet nepietiekama.

Ļaunatūra un ievainojamības

Digitālais melnais ledus: ClickFix uzbrukumi kļūst arvien viltīgāki

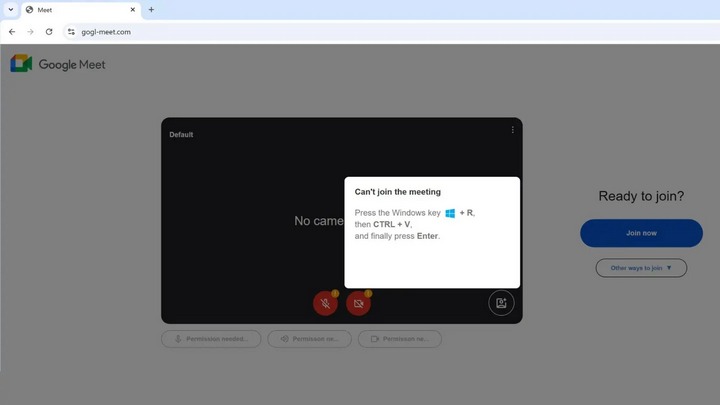

ClickFix uzbrukumi nav skaļi – tie ir klusi kā melnais ledus. Tie neuzlauž sistēmu ar spēku, bet panāk, ka lietotājs pats “atver durvis”. Identificēta jauna, sarežģīta ļaunprogrammatūras kampaņa, kas mērķēta uz attālināti strādājošiem lietotājiem un organizācijām, izmantojot viltotu Google Meet lapu. Uzbrukums izvietots maldinošā domēnā gogl-meet[.]com, kas vizuāli gandrīz neatšķiras no īstās platformas, un krāpnieki izmanto sociālās inženierijas metodi “ClickFix”, lai apietu tradicionālos pārlūkprogrammas drošības mehānismus.

Scenārijs ir vienkāršs un pārliecinošs:

- lietotājs atver viltoto Google Meet lapu;

- video vietā parādās kļūdas paziņojums, piemēram, “Nevar pievienoties sapulcei”, norādot uz it kā kameras / mikrofona problēmu;

- lapa piedāvā “tehnisku risinājumu”, aicinot nospiest konkrētu taustiņu kombināciju: Windows + R, pēc tam CTRL + V un visbeidzot “Enter”.

Izpildot norādīto taustiņu secību, lietotājs pats “ielīmē” un palaiž ļaunprātīgu PowerShell skriptu Windows palaišanas logā. Rezultāts – sistēmā tiek instalēts RAT (Remote Access Trojan) jeb attālās piekļuves “Trojas zirgs”, kas uzbrucējam ļauj attālināti kontrolēt ierīci.

Tāpat fiksēta jauna ClickFix uzbrukumu kampaņa, kas vērsta pret macOS lietotājiem. Uzbrucēji izmantoja ChatGPT čatu koplietošanas funkciju, lai oficiālā domēnā publicētu viltotas “lietotāja instrukcijas”, kas prasa darboties ar Terminal un palaist komandas. Šādā veidā tiek instalēta AMOS (Atomic macOS Stealer) – ļaunprogrammatūra, kas zog paroles, sīkdatnes un citus sensitīvus datus.

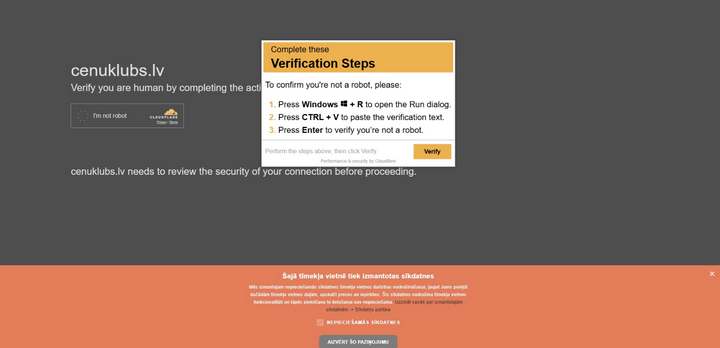

Līdzīgi ClickFix sociālās inženierijas paņēmieni fiksēti arī Latvijā. CERT.LV reģistrēts ziņojums par pikšķerēšanas un ļaunprogrammatūras izplatīšanas mēģinājumu, kas saistīts cenuklubs.lv tīmekļvietni. Šajā gadījumā uzbrukums aktivizējās ar uznirstošu logu, kas parādījās brīdī, kad lietotājs meklēšanas joslā ievadīja vaicājumu un nospieda taustiņu “Enter”. Uzbrukuma mehānisms atkal balstījās uz lietotāja darbību izprovocēšanu, nevis tiešu tehnisku ievainojamību.

Ko der atcerēties? Ja tīmekļvietne aicina manuāli izpildīt komandas ar Windows +R vai prasa darboties Terminal - tas ir gandrīz drošs krāpšanas signāls. Leģitīmas platformas nekad nelūdz lietotājam pašam palaist komandu problēmas “labošanai”.

Kritiskas ievainojamības Fortinet programmatūrā

Decembra sākumā tika konstatētas divas kritiskas ievainojamības (CVE-2025-59718 un CVE-2025-59719 ), kas ietekmēja FortiOS, FortiProxy, FortiSwitchManager un FortiWeb. Tās saistītas ar nepareizu kriptogrāfiskā paraksta pārbaudi, kas ļauj uzbrucējam apiet autentifikāciju, izmantojot speciāli pielāgotu SAML ziņojumu.

Ievainojamība ir izmantojama tikai tad, ja ir iespējota FortiCloud SSO pieteikšanās.

Ieteikums: nekavējoties atjaunināt programmatūru uz ražotāja rekomendēto jaunāko versiju. Ja tas nav uzreiz iespējams, obligāti jāatslēdz FortiCloud SSO funkcija. Vairāk informācijas: cert.lv.

Kritiska ievainojamība React Server komponentēs

Decembrī tika publiskota arī kritiska ievainojamība CVE-2025-55182, kas skar React Server Components (RSC). Tā pazīstama ar nosaukumu React2Shell. Ievainojamībai piešķirts maksimālais CVSS novērtējums – 10.0. Šī ievainojamība ļauj uzbrucējam bez autentifikācijas attālināti izpildīt kodu (RCE), kas nozīmē pilnīgu servera kompromitēšanu.

Ieteikums: nekavējoties uzstādīt kādu no ražotāja norādītajām drošajām versijām. Vairāk informācijas: cert.lv

Pakalpojuma pieejamība

Latvijas kibertelpa pakļauta viļņveidīgiem DDoS uzbrukumiem, tomēr labi aizsargāta

Turpinās DDoS uzbrukumi, lai traucētu piekļuvi noteiktām vietnēm vai pakalpojumiem un radītu rezonansi sabiedrībā, bet to raksturs kļūst viļņveidīgāks. Lielākoties šie uzbrukumi norit, neradot ietekmi uz pakalpojumu darbību. Liela daļa šo uzbrukumu tiek atvairīti automātiski.

Pret Latviju vērsti citu valstu atbalstīti kiberuzbrukumi galvenokārt ir no Krievijas. Vērojams, ka šie uzbrukumi tiek vērsti plašumā, cenšoties aptvert pēc iespējas plašāku mērķu loku, bet uzbrukumu izpildījums līdz ar to kļūst paviršāks. Uzbrukumi tiek veikti pēc noteiktām shēmām, un arvien biežāk ir iespējams tos paredzēt un atbilstoši reaģēt, attīstot noturību, padarot Latviju par uzbrucējam neparocīgāku mērķi.

Ielaušanās un datu noplūde

Cilvēkfaktors- “slidenais ceļš” kibertelpā

Liela daļa iekārtu un infrastruktūras kompromitēšanas gadījumu joprojām sākas pavisam ikdienišķi - ar pikšķerēšanas e-pastu. Tāpat kā ziemā pietiek ar vienu apledojušu ceļa posmu, lai izraisītu avāriju, arī kibertelpā pietiek ar vienu neuzmanīgu klikšķi.

Uzbrucēji izvērš plašas un intensīvas pikšķerēšanas kampaņas, un tieši cilvēkfaktors, nevis tehnoloģijas bieži vien ir vājā vieta, tādēļ kiberdrošības apmācībām ir ļoti liela nozīme.

Pieslēgšanās datu noplūdes riski

Decembrī vienā no pašvaldībām tika konstatēta dažu darbinieku pieslēgšanās datu noplūde. Analīze liecina, ka darba e-pasta konti, visticamāk, tika izmantoti ar “Vidar” ļaunatūru inficētās privātās iekārtās.

“Vidar” ir informācijas zagšanas ļaunatūra (infostealer), kas darbojas klusi, bet efektīvi - līdzīgi kā sals, kas nemanāmi bojā ceļa segumu. Tā spēj:

- zagt lietotāja e-pasta konta un banku pieslēgšanās datus;

- iegūt kriptomaciņu informāciju;

- nolasīt pārlūkprogrammās saglabātās paroles;

- pārtvert ievadīto paroli, jo Vidar darbojas arī kā keylogger (taustiņu nospiešanas reģistrētājs).

Ja pastāv aizdomas par šāda veida inficēšanos, kā minimums, ir jāveic pilna iekārtas skenēšana ar antivīrusa programmatūru. Drošākais risinājums - operētājsistēmas pārinstalēšana. Īpaši svarīgi: visas šajā iekārtā izmantotās vai saglabātās paroles ir uzskatāmas par kompromitētām, un tās nekavējoties ir jānomaina.

Lietu internets

Jo mazāk “atvērto durvju”, jo drošāka viedā māja

Cik patiesībā droša ir viedā māja? Par to īpaši aizdomājamies brīžos, kad ziņu virsrakstos parādās kārtējais datu noplūdes vai ierīču uzlaušanas gadījums. Lielākajai daļai mājsaimniecību šodien ir vismaz viena lietu interneta (IoT) ierīce - dators, gudrā spuldze, videokamera, dažādi sensori utt., kas ir pieslēgtas internetam un savā starpā apmainās ar datiem. Tas ir ērti, bet rada jaunus riskus.

Par šiem riskiem spilgti atgādina gadījums Dienvidkorejā, kur tika uzlauztas 120 000 mājas drošības videokameras, lai iegūtu privātus un sensitīvus videomateriālus. Šādi incidenti liek divreiz padomāt, jo runa ir par mājām – vietu, kuru uztveram kā savu drošāko un privātāko telpu.

Kiberuzbrucēji parasti nemeklē konkrētu māju. Liela daļa viedās mājas uzlaušanas gadījumu notiek elementāras kiberdrošības higiēnas trūkuma dēļ. Viņu pieeja ir oportūnistiska - uzbrucēji automātiski skenē internetu, meklējot vieglus mērķus: ierīces ar vājām parolēm, novecojušu programmatūru vai atvērtu piekļuvi Wi-Fi tīklam. Tāpēc galvenais aizsardzības princips ir vienkāršs – nekļūt par vieglu mērķi.

Šķietami risks ir salīdzinoši mazs, taču – gluži kā uz slidena ceļa – pietiek ar vienu neapdomīgu soli, lai sekas būtu nepatīkamas. Sakārota viedā māja nozīmē mierīgāku ikdienu un mazāk digitālo risku.

Ienākot 2026. gadā, lai jūsu mājas ir drošas, aizsargātas un tehnoloģijas strādā jūsu labā!