Kiberlaikapstākļi 2026 | JANVĀRIS

Kiberlaikapstākļu vērotājiem CERT.LV piedāvā ikmēneša pārskatu par aizvadītā mēneša spilgtākajiem notikumiem Latvijas kibertelpā TOP 5 kategorijās.

Jaunas investīciju krāpšanas shēmas, pensiju pārrēķini, “ierakstītas vēstules” saņemšana ar Smart-ID kodu, kritiskas ievainojamības Fortinet produktos, “infostealer” tipa ļaunatūra e-pasta pielikumā, ļaunprātīgi ChatGPT pārlūka paplašinājumi: aktuālais janvārī.

Krāpšana

Noturīgs sals un sniegs: krāpniecības kampaņas nerimstas

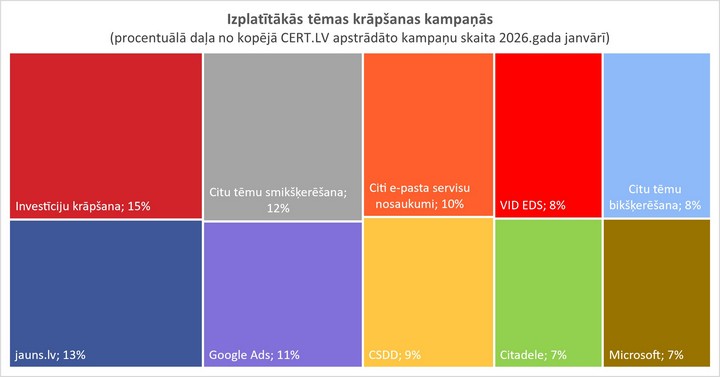

Gads iesācies ar pamatīgiem mīnusiem un apledojumiem. Visizplatītākais krāpšanas veids janvārī bija investīciju krāpšana, kas nemainīgi saglabājas kā viena no aktuālākajām krāpšanas formām. Ar nelielām izmaiņām uzbrukumu scenārijos seko ierastā smikšķerēšana (īsziņas), pikšķerēšana (e-pasti) un vikšķerēšana (telefonkrāpšana).

Īpaši jāatzīmē telefonkrāpnieki, kas uzdodas par valsts iestāžu pārstāvjiem, piemēram, VSAA darbiniekiem, aicinot veikt it kā pensiju pārrēķinu, precizēt darba stāžu vai pierakstīties uz vizīti, mudinot atvērt telefonā nosūtītu saiti. Izplatīta shēma bija arī zvani par it kā “ierakstītas vēstules” piegādi, kuras saņemšanai krāpnieks prasīja apstiprināt identitāti ar Smart-ID kodu.

Tas liecina, ka krāpnieki apzināti izmanto cilvēku uzticību, pielāgojot savas shēmas sabiedrībai aktuālām tēmām, un cenšas izkrāpt personas datus vai naudu, radot steidzamības sajūtu un oficiālas saziņas iespaidu.

Dominē investīciju krāpšanas shēmas

Investīciju krāpšanas shēmu reklāmas ticamības radīšanai arvien biežāk tiek izmantoti dziļviltojumi. Tiek veidotas viltotas populāru ziņu mediju tīmekļvietnes (piemēram, jauns.lv, lsm.lv, delfi.lv ), kurās sabiedrībā zināmas personas it kā dalās ar savu pieredzi un aicina ieguldīt. Izmantojot mākslīgā intelekta rīkus, tiek ģenerēti attēli un video ar žurnālistiem G. Bojāru, J.Domburu, ar premjerministri E. Siliņu un Valsts prezidentu E. Rinkēviču.

Krāpnieki sola “garantētu” peļņu, uzdodoties par kriptovalūtu vai investīciju ekspertiem, un piedāvā ieguldīt neeksistējošos uzņēmumos vai akcijās. Nereti iedzīvotāji saņem arī zvanus no it kā “konsultantiem”, kuri sola palīdzēt atgūt iepriekš investīciju krāpšanā zaudēto naudu.

Tāpat, lai izkrāptu naudu, tika izplatītas viltus ziņas ar nelaiķes rakstnieces N.Ikstenas un eksprezidentes V. Vīķes-Freibergas mirušā dzīvesbiedra I. Freiberga vārdu un fotogrāfijām.

Viltotās tīmekļvietnes visbiežāk tiek reklamētas, izmantojot Google Ads vai Facebook reklāmas.

Lai izvairītos no viltus ziņu portāliem un sociālo mediju profiliem, kas izplata nepatiesu saturu, ikvienam ieteicams pārbaudīt vietnes domēna nosaukumu un pārliecināties, ka informācijas avots patiešām ir oficiāls.

CERT.LV proaktīvi uzrauga krāpniecības kampaņas un augstu vērtē arī iedzīvotāju iesaisti, kuri pārsūta krāpnieciskus e-pastus un viltus tīmekļvietnes uz cert, kā arī ziņo par krāpnieciskām īsziņām un telefona numuriem, pārsūtot tos uz tālruņa numuru 23230444.

Saņemtā informācija tiek apkopota, un kaitnieciskie domēnu vārdi tiek iekļauti DNS ugunsmūrī. Pērn DNS ugunsmūra bloķēšanas mehānismi pasargāja lietotājus no ļaunprātīgu vietņu apmeklēšanas ~2,2 milj. reižu, kas liecina par augstu krāpšanas kampaņu intensitāti. DNS ugunsmūra pakalpojums un lietotne ir bez maksas pieejami ikvienam Latvijas iedzīvotājam.

Ļaunatūra un ievainojamības

Turpinās spēcīgs kritisku ievainojamību “sniegputenis”

Janvārī CERT.LV brīdināja par vairākām kritiskām ievainojamībām, tostarp FortiOS, FortiProxy, FortiSwitchManager un FortiWeb programmatūrā. Nepareizas kriptogrāfiskā paraksta pārbaudes ievainojamības CVE-2025-59718 un CVE-2025-59719 (CVSS 9.1) Fortinet produktos ļauj uzbrucējam apiet autentifikāciju, izmantojot pielāgotu SAML ziņojumu.

Savukārt OpenSSL programmatūrā, ko plaši izmanto dažādās Linux operētājsistēmas versijās, atklāta bīstama ievainojamība CVE-2025-15467, kura var tikt izmantota attālināti un bez lietotāja autentifikācijas. Ievainojamības izmantošanai nepieciešams tikai datu pārraides savienojums ar OpenSSL izmantojošu servisu.

CERT.LV aicina nekavējoties uzstādīt programmatūru drošības atjauninājumus. Vairāk informācijas: https://cert.lv/lv/incidenti/bridinajumi

Latvijā izplatās ļaunprātīgi e-pasti ar .TAR pielikumu

Janvārī CERT.LV brīdināja lietotājus par kaitīgu pielikumu (MG2026-01-27-0002841.tar), kas tika izplatīts ar e-pasta vēstuli. Atverot pielikumu, dators tika inficēts ar infostealer tipa ļaunatūru, kas ievāc informāciju no inficētās iekārtas. Apdraudētas bija darbstacijas ar Windows operētājsistēmu. Lai gan .TAR arhīvu formātu Windows operētājsistēma neatbalsta, šoreiz uzbrucēji izmantoja speciālu triku – par. TAR bija pārsaukts populārā .RAR formāta fails. Rīki šī arhīva atvēršanai ir uzstādīti daudzos Windows OS datoros.

CERT.LV reģistrētie ziņojumi liecina, ka izsūtīšanai izmantotās e-pasta adreses ir ar .hu domēnu (iespējams, tiek izmantotas arī citas).

Kiberincidents tika vienlaicīgi pamanīts vairāku CERT.LV klientu infrastruktūrā, kas lieto CERT.LV Drošības operāciju centra (SOC) pakalpojumu. CERT.LV izsūtīja brīdinājumus organizācijām, lai savlaicīgi informētu par kiberdrošību atbildīgās personas. Šī ļaunatūra tiek klasificēta kā augsta riska drauds. Incidentā cietušajās iestādēs CERT.LV izolēja skartos datorus un sniedza atbalstu kiberdrošības pārvaldniekiem to pārinstalēšanā.

CERT.LV SOC nodrošina individuāli pielāgotu kiberdrošības uzraudzību reāllaikā, lai identificētu, izmeklētu un novērstu kiberapdraudējumus un incidentus 24/7 režīmā. Visiem NIS2 subjektiem ir iespēja pieteikties CERT.LV nodrošinātajam SOC pakalpojumam.

WhatsApp stiprina kontu aizsardzību lietotājiem ar paaugstinātu risku

Meta ir sākusi ieviest pastiprinātus konta aizsardzības iestatījumus “Strict Account Settings” lietotājiem ar paaugstinātu risku. Tas ir īpaši paredzēts mediju pārstāvjiem, publiskajā pārvaldē strādājošiem un nevalstisko organizāciju darbiniekiem, kuri ikdienā izmanto WhatsApp lietotni saziņai.

Uzbrukumi, izmantojot saziņas lietotnes, kļūst arvien biežāki, un tie īpaši skar cilvēkus, kuru darbs vai publiskā loma piesaista pastiprinātu uzmanību. WhatsApp jauno drošības iestatījumu mērķis ir pastiprināta kontu pasargāšana no uzlaušanas, pikšķerēšanas un ļaunprātīgas izspiegošanas.

Ko tas nozīmē lietotājam?

- Lietotne automātiski bloķēs aizdomīgas saites, pielikumus un pieprasījumus.

- Pastiprināta aizsardzība pret sociālo inženieriju (viltus ziņojumiem, krāpnieciskiem kontaktiem).

- Svarīgas konta iestatījumu izmaiņas būs iespējamas tikai ar papildu pārbaudēm.

- Stiprināta jau esošā ziņu šifrēšana un drošības brīdinājumi.

Jauno funkciju lietotnē var ieslēgt “Settings” sadaļā “Account”, aktivizējot “Strict Account Settings”.

Pakalpojuma pieejamība

Kā zināms, stipras snigšanas laikā redzamība būtiski pasliktinās. 12.janvārī SIA “Tet” piedzīvoja plaša pārklājuma pakalpojuma atteices tā dēvētos “carpet bombing” tipa kiberuzbrukumus, kuros uzbrucēji ģenerē lielu apjomu pieprasījumu pret plašu mērķu loku (piemēram, daudz IP adrešu, domēnu, apakšdomēnu vai pakalpojumu). Uzbrukuma apjoms pārsniedza 1 terabitu, īslaicīgi ietekmējot tīkla monitoringu un klientu pakalpojumus. Neviens no kiberuzbrucēju grupējumiem nav uzņēmies atbildību par šo uzbrukumu.

CERT.LV novērojumi rāda, ka sākušies periodiski, bet relatīvi spēcīgi DDoS uzbrukumi terabitu apmērā. Kopumā novērotie uzbrukumi norāda uz pieaugošu automatizētu apdraudējuma fonu, taču būtiski pakalpojumu pieejamības traucējumi netika konstatēti. Tas skaidrojams ar preventīvi veiktajiem kiberaizsardzības pasākumiem.

Lielākoties DDoS kiberuzbrukumi norit bez ietekmes uz pakalpojumu darbību un tiek atvairīti automātiski. Aizsardzības ministrija finansē centralizētu DDoS aizsardzības pakalpojumu – valsts pārvaldes iestādēm tas pieejams bez maksas. Pakalpojuma nodrošināšana deleģēta Latvijas Valsts radio un televīzijas centram.

Ielaušanās un datu noplūde

Ļaunprātīgi ChatGPT pārlūka paplašinājumi un lietotāju kontu pārņemšanas risks

Arī te diezgan pilns ar sniegu. LayerX drošības pētnieki ir atklājuši vismaz 16 ļaunprātīgus Chrome pārlūka paplašinājumus, kas tiek izplatīti kā ChatGPT produktivitātes uzlabošanas rīki, bet patiesībā tie spēj nozagt lietotāja "digitālo pieteikšanās caurlaidi". Tas ļauj uzbrucējiem piekļūt lietotāja kontam bez paroles ievadīšanas. Tas ļauj uzbrucējam piekļūt kontiem bez paroles un divfaktoru autentifikācijas (2FA) koda ievades. Uzbrucējs var piekļūt sarunām, dokumentiem un sistēmām, kas savienotas ar mākslīgā intelekta (MI) rīku, kā arī var izmantot kontu turpmākām krāpnieciskām darbībām.

Latvijā MI rīku izmantošana kļūst arvien izplatītāka organizācijās, tāpēc šie uzbrukumi ir īpaši bīstami. Tie ir vienkārši īstenojami, ļoti efektīvi, turklāt, sagaidāms, ka tie turpināsies. Tas prasa arvien lielāku piesardzību, stingrākas drošības prasības un rūpīgu pārlūka paplašinājumu pārvaldību.

Svarīgi! Risks pastāv pat tad, ja tiek lietots drošs HTTPS savienojums. Ieteicams kritiski izvērtēt izmantoto pārlūka paplašinājumu, regulāri pārskatīt instalētos un dzēst nevajadzīgos.

Latvijā konstatēts šogad pirmais izspiedējvīrusa incidents

Janvārī CERT.LV saņēma ziņojumu par “HardBit” izspiedējvīrusa uzbrukumu kādam neliela izmēra uzņēmumam Latvijā. Grāmatvedības serveris, kas atradās ārzemēs un, ko izmantoja noliktavas sistēmas darbībai, tika kompromitēts un inficēts ar “HardBit”. Visi serverī esošie faili, tostarp datubāzes, tika nošifrēti, atstājot izpirkuma paziņojumu - maksāt kriptovalūtā par datu atšifrēšanu. Šajā gadījumā cietušais uzņēmums regulāri veica rezerves kopijas, līdz ar to dati tiks atjaunoti no tām.

Uzbrukums tika veikts caur attālināto piekļuvi, caur kuru strādājuši sistēmas lietotāji. Izvērtējot incidenta apstākļus, konstatēts, ka izspiedējvīrusa uzbrukums bija iespējams, jo RDP (Remote Desktop Protocol) serviss bija eksponēts uz ārējo internetu bez piekļuves ierobežojumiem.

Svarīgi! Lai mazinātu līdzīgu incidentu risku, ieteicams veikt pilnu ārēji pieejamo servisu inventarizāciju, identificēt ārēji eksponētos servisus un ierobežot piekļuvi tiem, izmantojot VPN vai atļaujot pieslēgšanos tikai no noteiktām IP adresēm.

Par incidentu ir informētas tiesībaizsardzības iestādes. CERT.LV konsultēja organizācijas pārstāvjus par tālāko rīcību. Incidenta analīze un seku novēršana turpinās.

Krīzes situāciju izspēle – būtisks instruments noturības stiprināšanai

Janvāra vidū Beļģijā pret slimnīcu tīklu AZ Monica tika vērsts izspiedējvīrusa kiberuzbrukums, kā rezultātā slimnīca bija spiesta atcelt plānveida procedūras un pārvietot intensīvās terapijas pacientus uz citām slimnīcām. Lai cīnītos ar uzbrukumu, IT atbildīgie atslēdza serverus, kā rezultātā tika ietekmētas spējas sniegt kritiskos pakalpojumus.

Šis gadījums uzskatāmi parāda, ka veselības nozare ir īpaši pievilcīgs mērķis kiberuzbrucējiem, tāpēc iestādēm ir izšķiroši svarīgi spēt operatīvi izolēt skartās sistēmas, pēc iespējas ātrāk atjaunot darbu no rezerves kopijām un vienlaikus nodrošināt nepārtrauktu pakalpojumu sniegšanu, līdz IT sistēmas atkal kļūst pilnībā pieejamas.

Krīzes situāciju izspēle ir būtisks instruments veselības nozares noturības stiprināšanai – tā ļauj pārbaudīt iestāžu spēju reaģēt un savstarpējās sadarbības mehānismus apstākļos, kas pietuvināti reāliem apdraudējumiem. Eiropas Savienības veselības sektora noturības stiprināšanai regulāri tiek īstenotas mācības, kurās tiek izspēlēti krīzes situāciju scenāriji. Pērn maijā norisinājās Eiropas Savienības Kiberdrošības aģentūras un CERT.LV organizētās mācības “Cyber Europe”, kurās piedalījās vairāk nekā 60 kiberdrošības, krīzes vadības un sabiedrisko attiecību speciālistu tieši no veselības sektora.

Nīderlandē bāzētais Eurail ziņo par klientu datu noplūdi

Janvāra sākumā Nīderlandē bāzētais uzņēmums Eurail (Interrail sistēmas uzturētājs) paziņoja par nesankcionētu piekļuvi savām sistēmām. Incidenta izmeklēšanā tika vērtēta iespējamā klientu datu, tostarp vārdu, kontaktinformācijas un ceļošanas rezervāciju detaļu noplūde. Uzbrukums skāra starptautisku mobilitātes pakalpojumu ar miljoniem lietotāju, tādējādi radot potenciālu plaša mēroga sekundāriem riskiem, piemēram, mērķētai krāpšanai un sociālajai inženierijai.

Šis gadījums kārtējo reizi apliecina nepieciešamību stiprināt prasības trešo pušu pakalpojumu drošībai un piegādes ķēdēm. Arī privātu uzņēmumu platformu kompromitēšana ātri pārtop par valsts mēroga problēmu, ja tiek ietekmēti iedzīvotāji, dokumentu dati vai pārrobežu pakalpojumu nepārtrauktība.

Lietu internets

IoT riski: kā lieli botu tīkli izmanto mūsu ikdienas ierīces

Pavisam “ziemīgs” laiks ir iezadzies arī lietu interneta (IoT) pasaulē. Ikdienā izmantotās viedierīces vairs nav tikai ērtības – nepietiekamas aizsardzības gadījumā tās var kļūt par daļu no globāliem kiberuzbrukumiem.

Kārtējie notikumi tīmeklī vēlreiz atgādina: ierīces ar vājiem drošības iestatījumiem var tikt pārvērstas par “zombiju armijām”. Divi liela mēroga botu tīkli - Aisuru un Kimwolf - ir izmantojuši miljoniem nepietiekami aizsargātu ierīču, jo īpaši Android TV ierīces, lai īstenotu uzbrukums un dažādas peļņas shēmas.

Kimwolf botu tīkls inficēja vairāk nekā 2 milj. Android ierīču, padarot tās par daļu no ļaunprātīga infrastruktūras tīkla. Inficētās ierīces tika izmantotas datu plūsmas pāradresēšanai un liela apjoma DDoS uzbrukumu veikšanai. Savukārt Aisuru darbojās ciešā sadarbībā ar Kimwolf, kopīgi nodrošinot DDoS uzbrukumu - vienu no spēcīgākajiem, kāds jebkad reģistrēts internetā.

Īpaši satraucošs ir ļaunprogrammatūru izplatīšanas veids. Programmatūra, kas pārvērš ierīci par mājas starpniekserveri, nereti tiek nemanāmi iekļauta mobilajās lietotnēs un spēlēs. Kimwolf gadījumā uzsvars tika likts uz starpniekservera programmatūru, kas jau rūpnīcā bija instalēta vairāk nekā tūkstoš dažādos Android TV straumēšanas ierīču modeļos. Rezultātā ierīces IP adrese ļoti ātri sāk novirzīt plūsmu, kas saistīta ar reklāmu krāpšanu, kontu pārņemšanas mēģinājumiem un masveida datu vākšanu.

Galvenais botu tīklu “iedvesmotājs” ir IoT ierīces ar neatjauninātu programmatūru, noklusējuma iestatījumiem un vājām parolēm. Drošības nolūkos ieteicams nomainīt viedierīcēm noklusējuma paroles, veikt regulārus atjauninājumus un pieslēgt atsevišķam Wi-Fi tīklam, lai neapdraudētu personīgos datus.

Ziema kibertelpā ir klāt: riski augsti, piesardzība obligāta!