Internetbanku lietotājus apdraudošs vīruss

Kopš oktobra sākuma Latvijas interneta vidē tiek novērota internetbanku lietotājus apdraudoša vīrusa izplatība. Vīrusa mērķis ir izkrāpt lietotāju personīgo informāciju un internetbanku piekļuves datus.

Ja, uzsākot darbu ar internetbanku, tiek saņemts aicinājums ievadīt vairākus kodus no kodu kartes, maksājumu kartes numuru, kartes derīguma termiņu, PIN kodu, vai jebkuru citu privātu informāciju, kas parasti netiek prasīta, CERT.LV (Informācijas tehnoloģiju drošības incidentu novēršanas institūcija) aicina darbu ar internetbanku nekavējoties pārtraukt un sazināties ar savu banku.

Līdz šim CERT.LV speciālisti saņēmuši informāciju par vīrusa izplatīšanos e-pasta sūtījumu veidā, kuros sūtītāja adreses laukā tiek norādīta kāda saņēmējam pazīstama e-pasta adrese, bet saturā ir aicinājums aplūkot failu, kuram var piekļūt, sekojot e-pastā norādītajai saitei (e-pasts ir latviešu valodā).

CERT.LV aicina šādus e-pastus ignorēt un īpaši uzsver, ka konkrētais vīruss ļoti strauji mainās un pretvīrusu programmatūra bieži vien to neatpazīst.

Ko darīt, ja saite ir tikusi atvērta?

Ja Jūs esat atvēris .exe failu, tad iespējams, Jūsu dators ir inficēts.

Kā pārbaudīt:

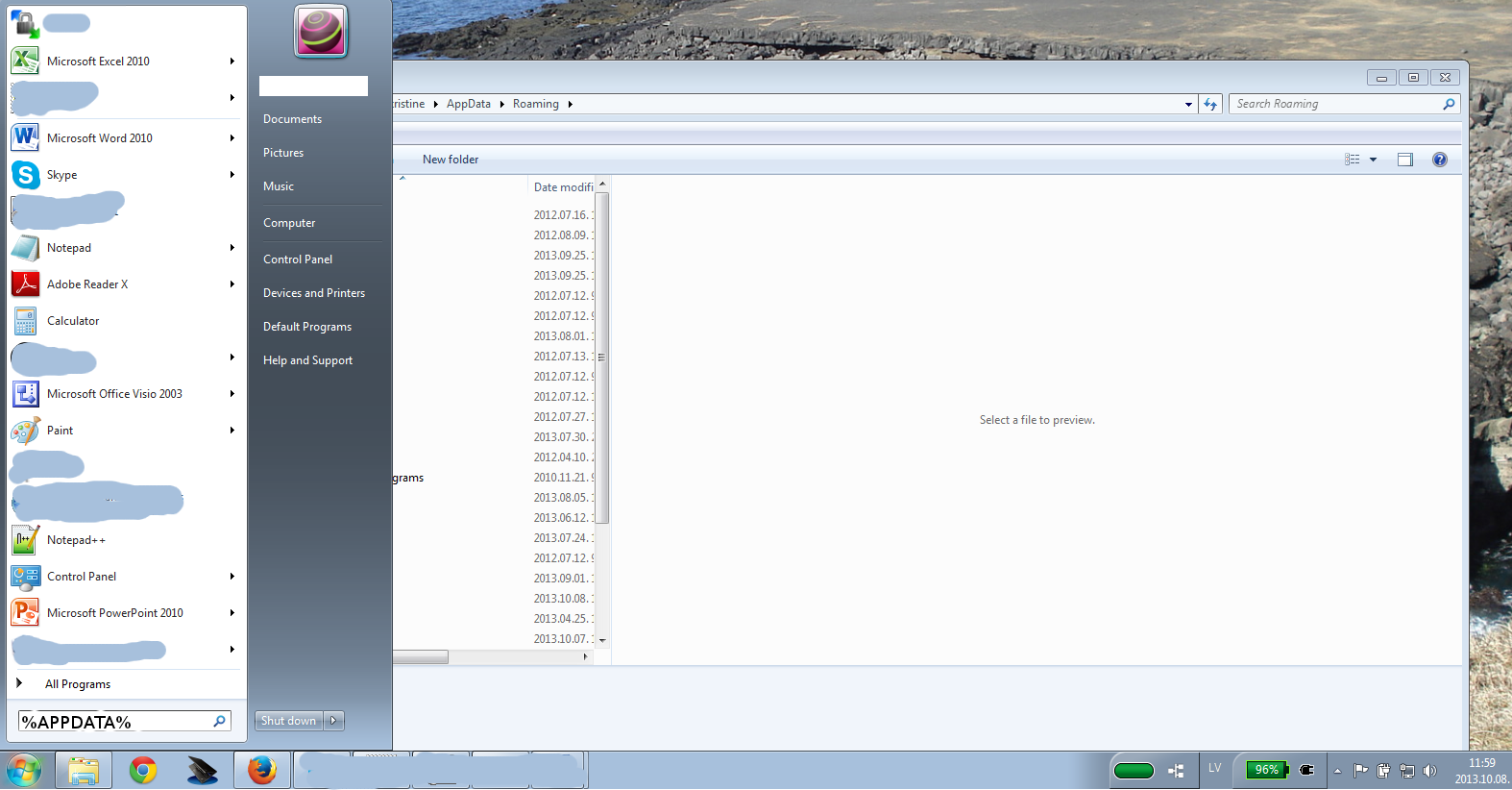

Ja Jums ir Windows 7:

1) nospiediet uz Start ikonas

2) ierakstiet meklēšanas logā %APPDATA%

Atveroties jaunam logam, sakārtojiet datnes pēc datuma, kad tajās veiktas izmaiņas. Piefiksējiet datnes, kuru izmaiņu datums sakrīt ar .exe faila atvērsanas datumu, vai ir vēlāks par to, kā arī datnes nosaukums ir nejēdzīgs, piemēram, Uqupon. Ja šādas datnes esat identificējis/usi, tad pastāv aizdomas, ka dators ir inficēts.

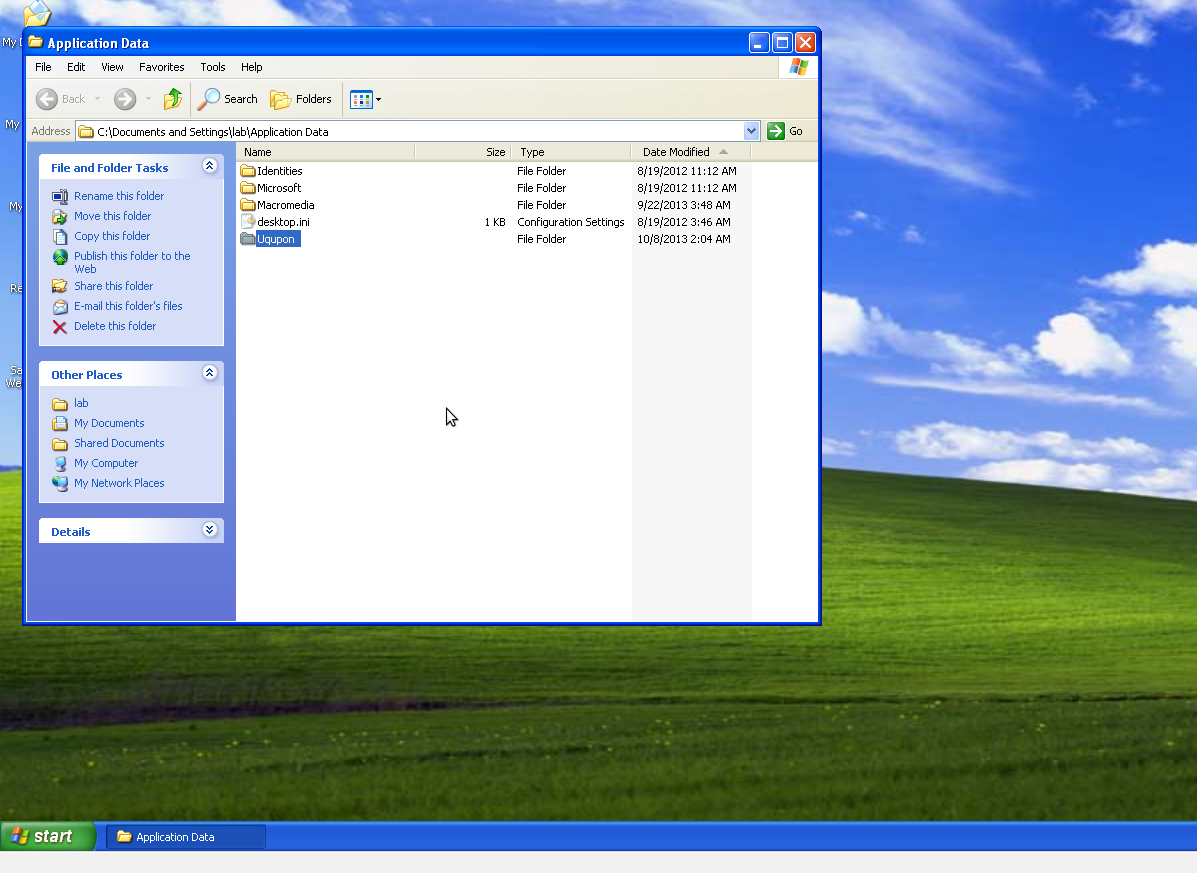

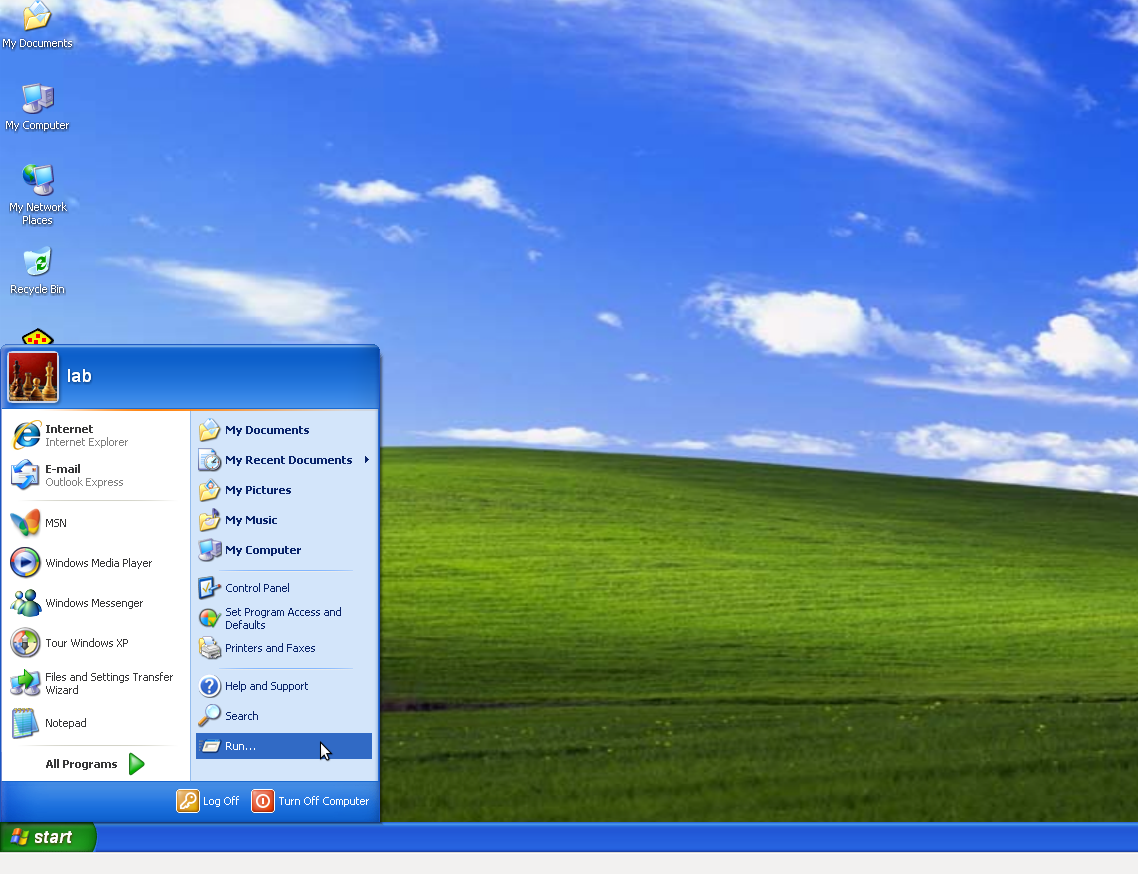

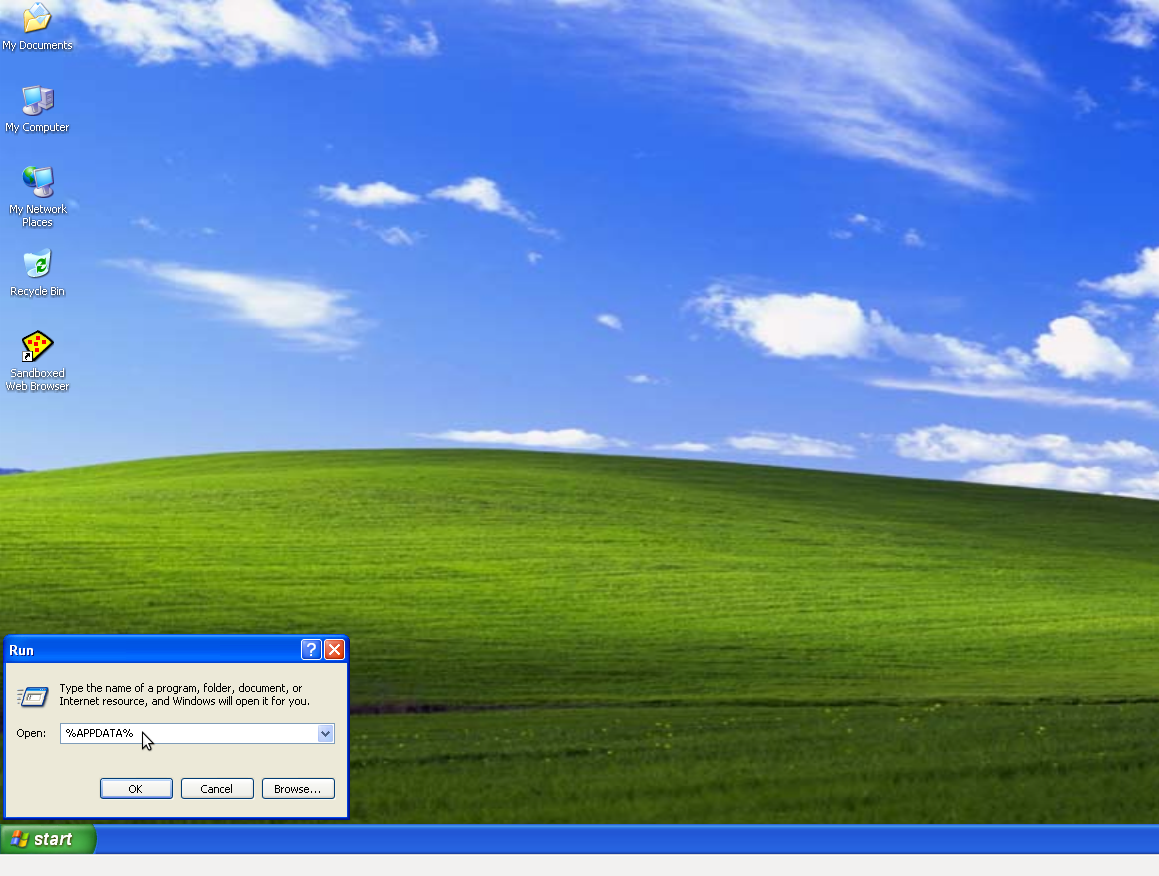

Ja Jums ir Windows XP:

1) nospiediet uz Start ikonas

2) tad izvēlieties Run

3) lauciņā ierakstiet %APPDATA%

Atveroties jaunam logam, sakārtojiet datnes pēc datuma, kad tajās veiktas izmaiņas. Piefiksējiet datnes, kuru izmaiņu datums sakrīt ar .exe faila atvērsanas datumu, vai ir vēlāks par to, kā arī datnes nosaukums ir nejēdzīgs, piemēram, Uqupon. Ja šādas datnes esat identificējis/usi, tad pastāv aizdomas, ka dators ir inficēts.

Ja ir konstatēti faili, kas norāda uz iespējamo infekciju, var izmantot kādu no zemāk minētajiem bezmaksas produktiem datora "ārstēšanai":

FSECURE: http://www.f-secure.com/en/web/labs_global/removal-tools/-/carousel/view/142

Kaspersky Rescue Disk 10: https://support.kaspersky.com/viruses/rescuedisk

Vai var meklēt palīdzību pie datorspeciālista.

Neskaidrību gadījumā, lūdzu, sazinieties ar CERT.LV komandu.

Vīrusa tehniskā informācija

Ļaundabīgo failu izvietošanai uzbrucēji izmanto plaši pazīstamus bezmaksas failu izvietošanas servisus, kā arī kompromitētas mājas lapas.

Phishing vēstules paraugs:

==============

From: Liene <liene.lapina@tesco.com>

Subject: Re:fails

Čau!

Lūdzu steidzami apskaties failu un izsaki savas domas! Gaidīšu atbildi!

http://files.inbox.lv/ticket/<unikāla_simbolu_virkne>/

Liene

==============

==============

FROM: janis.berzins@dell.com

Subject: Re:dokuments

Čau,

Steidzami apskaties failu un dod ziņu! ...mums jārisina tā lieta steidzami!

http://files.inbox.lv/ticket/<unikāla_simbolu_virkne>/

Jānis

==============

Apmeklējot saiti, tiek piedāvāts lejuplādēt izpildāmo failu mg_atskaite_2871.exe, vai citu nosaukumu.

To izpildot, tiek izveidotas vairākas direktorijas un faili (pilnais ceļš tiek ģenerēts unikāls, katrā gadījumā tas atšķirsies):

%APPDATA%\Diazfa\eteb.exe - lejuplādētā un izpildītā faila kopija

%APPDATA%\Uqupon\leydr.kag

%TEMP%\tmp5fcbb47a.bat - izpildāmais fails „%TEMP%” mapē, kas izdzēš orģinālo vīrusa failu un pats sevi.

Ļaunatūrā tiek izmantota 2 līmeņu šifrēšana. Kā viena no atslēgām ir esošā mēneša numurs. Tas nozīmē, ka konkrētā parauga trojan darbība tiek ierobežota uz konkrēto mēnesi.

Tiek izveidota reģistra atslēga : HKCU\Software\Microsoft\Zexyry

Vīrusam startējoties, izpildāmais kods tiek iekļauts explorer.exe procesā ar mērķi iegūt kontroli pār interneta pārlūku.

Saziņa ar C&C serveriem:

Saziņa tiek realizēta sūtot šifrētas simbolu virknes HTTP POST pieprasījumos uz sekojošiem kontrolcentriem:

madoo.ru

31.133.44.243

81.9.24.250

80.245.127.18

Iespējams, ar šo ļaunatūru saistītie tīkla resursi:

related.su

coa.su

109.162.105.53

109.87.16.29

46.119.164.151

46.35.233.11

174.112.64.252

213.231.33.153

88.216.30.236

78.63.105.216

HTTP POST pieprasījuma paraugs:

POST /e3ee99e8de7ff9ac05d918c73a60c692/c159f1547a80ab7042262cbe2344affc.php HTTP/1.1

Accept: */*

User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 5.1; Trident/4.0)

Host: madoo.ru

Content-Length: 292

Connection: Keep-Alive

Cache-Control: no-cache

PAPILDINĀTS [16.10.2013.] Jaunajā vīrusa versijā, kas izplatās kopš 15.oktobra, tiek veikts HTTP GET pieprasījumu uz hXXp://lapsalv .com/system/database/sql.bin

IP: 146.185.149.7

...

------------

200 OK

Server: nginx/1.0.15

Date: Fri, 04 Oct 2013 10:39:02 GMT

Content-Type: text/html

Connection: close

X-Powered-By: PHP/5.3.27

Vary: Accept-Encoding,User-Agent

Content-Length: 64

...

Parametri, kas atkārtojas neatkarīgi no ļaunatūras modifikācijas, ir pieprasījuma un atbildes garums:

Content-Length: 292 / Content-Length: 64

Ļaunatūras paraugu jaucējsummas:

MD5: 1859FF81FA7EBCC840FFA5DC64167ECC

MD5: C498ADBA96245C1D902C045C61329515

MD5: 02411E8B189DD942031CC278BF5AE242

MD5: 2148202DFAD99011FAC0A30DA2F16F1A